10 virus informatici più dannosi

Il virus informatico è molto più che cancellare le informazioni nel tuo disco rigido. I virus informatici hanno causato 8,5 miliardi di dollari di perdite ai consumatori nel solo 2008. Se pensi di essere così intelligente da non innamorarti di virus informatici, allora, come reagiresti se il virus informatico avesse usato la famosa stella del tennis Anna Kournikova per intrappolare le sue vittime? Il virus Anna Kournikova era così noto da aver paralizzato migliaia di server in tutto il mondo, ma non è nemmeno entrato nella nostra lista poiché altri virus informatici erano ritenuti più dannosi.

10 Stuxnet (2010)

Stuxnet, un worm informatico è stato scoperto nel luglio 2010 e, a differenza di altri worm, questo worm prende di mira specificamente i computer che eseguono infrastrutture critiche come il trattamento delle acque, oleodotti, gasdotti e rete elettrica.

Secondo Sean McGurk, capo del Cybersecurity Center presso il Department of Homeland Security, questo worm può entrare in qualsiasi sistema e rubare qualsiasi formula necessaria per produrre qualcosa. Gurk ha definito Stuxnet un “punto di svolta”.

In realtà non esisteva una struttura specifica in cui il worm veniva utilizzato per attaccare, tuttavia, Symantec, una nota società di sicurezza, aveva affermato che le centrali nucleari iraniane erano l’obiettivo del worm.

Symantec aveva scoperto che c’erano 44.000 infezioni da Stuxnet in tutto il mondo. Di cui 1.600 provenivano dagli Stati Uniti ma il 60% delle infezioni è stato riscontrato in Iran.

9 SirCam (2001)

SirCam è un subdolo bug del computer, che ha funzionato per rubare file e diffonderli su Internet. Il virus SirCam è un bug canaglia che aveva vittimizzato anche l’ex presidente ucraino Leonid Kuchma. A causa del bug, il programma sorvegliato del presidente è stato annunciato al pubblico ed è stato diffuso in tutto il mondo.

Il delicato fascicolo del presidente ucraino aveva incluso le attività e l’itinerario di Kuchma, che era legato all’anniversario dell’indipendenza dell’Ucraina all’epoca.

Il bug di SirCam è stato rilevato per la prima volta nel luglio 2001 ed è stato considerato in quel periodo il bug più diffuso in Internet. I singoli utenti di computer si erano lamentati di Norton Antivirus e Symantec non era in grado di rilevare e pulire il bug.

La SirCam è stata diffusa aprendo il documento allegato nell’e-mail. È probabile che il destinatario ignaro dell’e-mail apra l’e-mail, che inizia sempre con “Ciao, come stai?”, E di solito termina con “Ci vediamo più tardi e grazie”. La parte centrale della lettera chiederà al destinatario di aprire il file allegato perché il mittente sta chiedendo un consiglio su qualcosa. Se il documento allegato viene aperto, il bug si diffonderà sul disco rigido e il processo ricomincerà.

SirCam aveva causato email imbarazzanti agli utenti infettati dal virus. SirCam si era infiltrato in Windows, prendeva i documenti dal disco rigido e poi li inviava in modo casuale come allegato a tutti gli indirizzi di posta elettronica attivi della rubrica.

L’orrore dei singoli utenti è stato orribile quando hanno presto scoperto che documenti privati come foto, curriculum e lettere personali venivano inviati a perfetti sconosciuti.

Il bug non era disponibile solo in inglese, ma sono state diffuse anche varianti spagnole. Symantec è stata costretta ad aggiornare una seconda patch per consentire ai suoi utenti di eliminare il bug.

Il virus SirCam ha colpito 96 paesi, ma il paese più colpito sono gli Stati Uniti e il Regno Unito.

Ma dopo aver colpito gli Stati Uniti e l’Europa, il worm e-mail ha colpito anche il Giappone. Secondo il rapporto di Sony Electronics, hanno rilevato e rimosso 6.000 e-mail infette da SirCam.

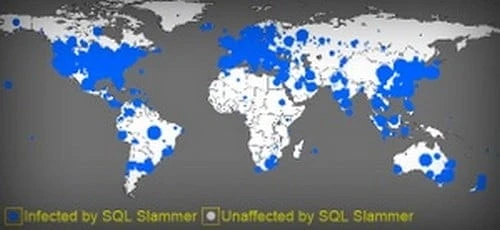

8 Slammer (2003)

SQL Slammer è un worm che aveva preso di mira la debolezza riscontrata nel software di database di Microsoft. Il worm aveva sfruttato la vecchia falla nella sicurezza nel software del server. Una volta che il worm ha infettato il server, invierà quindi diverse richieste di dati che verranno inoltrate ad un altro indirizzo Internet, aumentando così le possibilità di infettare altri computer. Tuttavia, il worm stesso non infetta alcun computer desktop e non può replicarsi nelle e-mail. Ma l’effetto è stato devastante, ha impantanato le reti e ha causato la disattivazione di diversi siti web.

SQL Slammer è un worm che aveva preso di mira la debolezza riscontrata nel software di database di Microsoft. Il worm aveva sfruttato la vecchia falla nella sicurezza nel software del server. Una volta che il worm ha infettato il server, invierà quindi diverse richieste di dati che verranno inoltrate ad un altro indirizzo Internet, aumentando così le possibilità di infettare altri computer. Tuttavia, il worm stesso non infetta alcun computer desktop e non può replicarsi nelle e-mail. Ma l’effetto è stato devastante, ha impantanato le reti e ha causato la disattivazione di diversi siti web.

La diffusione è iniziata il 25 gennaio 2003, quando ha iniziato a diffondersi, aveva raddoppiato le sue dimensioni ogni 8,5 secondi. In dieci minuti è stato in grado di infettare il 90% degli host più vulnerabili. Durante il suo picco o circa 3 minuti dopo il rilascio, il worm ha già effettuato cinquantacinque milioni di scansioni al secondo su Internet.

Gli esperti credevano che avesse colpito milioni di computer in tutto il mondo. Molti paesi sono stati colpiti, ma la più colpita è stata la Corea del Sud.

In Corea del Sud, dove tre quarti della popolazione gode dell’accesso a Internet, l’accessibilità online è stata paralizzata per otto ore.

Il worm Slammer è stato in grado di infettare 75.000 host e ha avuto interruzioni di rete che hanno portato alla cancellazione dei voli delle compagnie aeree e ad alcuni problemi con i bancomat.

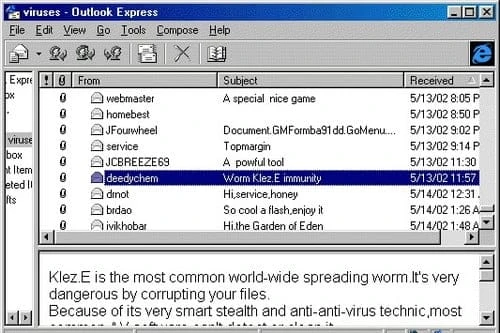

7 Klez.H (2002)

Klez.H è apparso per la prima volta il 15 aprile 2002 e aveva colpito uno su 300 messaggi di posta elettronica.

Klez.H è apparso per la prima volta il 15 aprile 2002 e aveva colpito uno su 300 messaggi di posta elettronica.

Diverse versioni del virus sono state rilasciate nel cyberspazio, ma la più pericolosa è Klez.H. Durante il suo attacco, Klez.H attacca Windows ma non influisce sull’email di Microsoft Outlook poiché Microsoft è stata in grado di rafforzare la sua capacità antivirus.

Il virus funziona scegliendo diversi nomi dall’elenco nella rubrica, ma ogni e-mail utilizza una gamma diversa di oggetto, nomi di allegati e testo, rendendo difficile rintracciare e identificare quale e-mail contiene il virus.

Una società di sicurezza della posta elettronica con sede a Londra aveva rintracciato 775.000 copie dal virus. È stato definito uno dei più grandi virus che ha colpito gli utenti di computer.

6 Sasser (2004)

Nel maggio 2004, gli esperti di computer avevano a che fare con quattro varianti di worm che si erano diffusi nel sistema operativo Windows. Il worm era noto come SasserA, SasserB, SasserC e SasserD. Il worm aveva preso di mira Windows 2000 e altri sistemi operativi Windows come Windows 95, Windows 98, Windows XP e Windows ME.

Nel maggio 2004, gli esperti di computer avevano a che fare con quattro varianti di worm che si erano diffusi nel sistema operativo Windows. Il worm era noto come SasserA, SasserB, SasserC e SasserD. Il worm aveva preso di mira Windows 2000 e altri sistemi operativi Windows come Windows 95, Windows 98, Windows XP e Windows ME.

Secondo un esperto di sicurezza dell’Ohio, il worm Sasser era aggressivo e ha la capacità di replicarsi rapidamente.

Ciò che rende le cose più complicate è che un’e-mail circolava in rete, che prometteva una “correzione” per rimuovere il worm Sasser, ma dicevano che “correzione” conteneva anche un altro virus noto come Netsky-AC.

Gli esperti credevano che ci fosse un legame tra i creatori di Sasser e Netsky.

La maggior parte dei virus informatici necessita dell’intervento umano per diffondersi, ma Sasser ha utilizzato la vulnerabilità di LSASS e quindi ha scansionato diversi indirizzi Internet fino a quando non ha potuto utilizzare un sistema. Quindi, si copia nella directory di Windows come file eseguibile e viene quindi avviato al successivo avvio del PC.

Un sintomo che il tuo PC è interessato quando il PC si riavvia ogni volta che provi ad andare online. Sasser può diffondersi da una macchina all’altra.

Sasser aveva colpito l’ufficio postale taiwanese, le banche in Scandinavia e un sistema ferroviario a Sydney, in Australia.

Quando la polizia ha indagato sul creatore del virus, è stato appreso che uno studente di scuola superiore tedesco di 18 anni aveva ammesso di aver creato il virus. L’adolescente è stato arrestato nella città di Rotenburg, nel nord della Germania, con l’aiuto di Microsoft e dell’FBI, ma è stato successivamente rilasciato.

Gli esperti credevano che Sasser avesse infettato più di un milione di computer e avesse messo fuori uso diversi sistemi informatici. Anche il disservizio di grandi aziende è stato attribuito a Sasser.

5 Conficker (2008)

Conficker è stato individuato il 21 novembre 2008, il worm può infettare altri computer su una rete e può correggere il bug poiché altri worm che tentano lo stesso vengono bloccati. Il giorno successivo, Microsoft aveva fortemente suggerito ai suoi utenti di applicare aggiornamenti immediati per contrastare le vulnerabilità, tuttavia, le macchine che erano state infettate da Conficker A erano state attivate. Ha quindi iniziato a utilizzare diversi set di 250 domini ogni giorno per altre istruzioni. A quel tempo, si pensa che 500.000 computer siano già stati infettati da questo worm.

Conficker è stato individuato il 21 novembre 2008, il worm può infettare altri computer su una rete e può correggere il bug poiché altri worm che tentano lo stesso vengono bloccati. Il giorno successivo, Microsoft aveva fortemente suggerito ai suoi utenti di applicare aggiornamenti immediati per contrastare le vulnerabilità, tuttavia, le macchine che erano state infettate da Conficker A erano state attivate. Ha quindi iniziato a utilizzare diversi set di 250 domini ogni giorno per altre istruzioni. A quel tempo, si pensa che 500.000 computer siano già stati infettati da questo worm.

Pochi giorni dopo un sito web, trafficconverter è stato contattato dal pc infetto per un eventuale aggiornamento ma il file non c’è. Esattamente, due mesi dopo, il censimento ha rivelato che circa 1,5 milioni di macchine sono infette.

Il virus non ha impedito lì di diffondersi poiché un’altra variante è stata trovata nel gennaio 2009. In effetti, il Ministero della Difesa del Regno Unito è stato infettato e sono state necessarie due settimane prima che fossero in grado di eliminare il danno.

Nel febbraio 2009, il numero di macchine infettate da Conficker era esploso e milioni erano stati colpiti. In quello stesso mese, la Microsoft aveva annunciato $ 250.000 come ricompensa per tutte le informazioni che possono essere fornite sui creatori di Conficker.

A marzo è stata individuata un’altra variante Conficker C che aveva provato tutti i pc infetti per ottenere l’ultima variante.

Il peggio non era finito, il 1 aprile Conficker C si era connesso ai domini per le istruzioni. Quel primo di aprile, circa due milioni di computer furono infettati da questa variante.

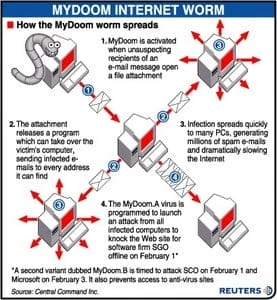

4 Il virus informatico più dannoso MyDoom (2004)

Chiamato anche MyDoom, in quanto Novarg è un virus informatico che aveva intasato le reti e aveva consentito l’accesso non autorizzato al pc. Il virus si è diffuso anche alle reti di file sharing ed è stato in grado di aprire “porte di servizio” ai computer.

Chiamato anche MyDoom, in quanto Novarg è un virus informatico che aveva intasato le reti e aveva consentito l’accesso non autorizzato al pc. Il virus si è diffuso anche alle reti di file sharing ed è stato in grado di aprire “porte di servizio” ai computer.

La maggior parte delle e-mail sembra essere stata inviata da enti di beneficenza, organizzazioni o istituzioni educative in modo che possano ingannare i destinatari per aprire l’e-mail. MyDoom raccoglie gli indirizzi e-mail dai computer infetti e da lì sceglierà un altro indirizzo come mittente successivo. In MyDoom, è difficile determinare il vero mittente.

Migliaia di e-mail sono state attivate poche ore dopo la scoperta di MyDoom. Il worm aveva colpito i computer che utilizzavano la piattaforma Microsoft Windows.

Microsoft aveva annunciato che avrebbe dato una ricompensa di $ 250.000 per qualsiasi informazione che potesse portare all’arresto del creatore del virus MyDoom. Secondo il consulente legale di Microsoft, Brad Smith, il worm MyDoom è stato un attacco criminale poiché mirava a disturbare gli utenti di computer.

Oltre a Microsoft, SCO Group ha anche annunciato un’altra ricompensa di $ 250.000 per qualsiasi informazione, che porterà all’arresto del creatore di MyDoom.

Si prevedeva che il virus MyDoom sarebbe costato a ciascuna società 250 milioni di dollari in termini di perdita di produttività e spese tecniche.

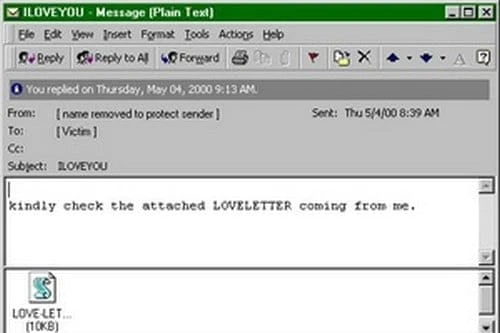

3 iloveyou bug (2000)

L’insetto iloveyou è stato individuato per la prima volta a Hong Kong e si è diffuso gradualmente a ovest. Aveva infettato computer aziendali e governativi. Le aziende antivirus negli Stati Uniti avevano ricevuto molte chiamate dai clienti interessati che avevano segnalato infezioni diffuse.

L’insetto iloveyou è stato individuato per la prima volta a Hong Kong e si è diffuso gradualmente a ovest. Aveva infettato computer aziendali e governativi. Le aziende antivirus negli Stati Uniti avevano ricevuto molte chiamate dai clienti interessati che avevano segnalato infezioni diffuse.

Gli esperti di sicurezza informatica stimavano che i danni al software ammontassero a $ 100 milioni e avevano persino previsto che il costo potesse persino superare $ 1 miliardo.

Il bug aveva persino infettato il sistema informatico del Senato degli Stati Uniti e quella volta il sistema di posta elettronica è stato chiuso con la forza ma al Congresso degli Stati Uniti si sono visti solo effetti minimi.

A Hong Kong, il bug aveva colpito le società di pubbliche relazioni e diverse società di investimento. L’Asian Wall Street e il Dow Jones Newswires sono stati colpiti dal bug.

Come funziona? Molti erano caduti nel bug di iloveyou perché avevano ricevuto un’e-mail in cui era allegata una “lettera d’amore”. Nel file, uno script Visual Basic con il payload del virus. Quando l’e-mail allegata viene aperta, il computer verrà infettato e si diffonderà inviandosi nuovamente a un’altra e-mail e verrà inviato inconsapevolmente a un altro utente di posta nella rubrica.

Uno studente di computer filippino, Onel de Guzman, è stato il creatore del bug iloveyou. La caccia all’uomo in tutto il mondo era iniziata dopo l’attacco, culminato con l’arresto di de Guzman. Tuttavia, il Dipartimento di Giustizia delle Filippine aveva ordinato il rilascio di de Guzman poiché non c’erano leggi contro l’hacking nelle Filippine durante quel periodo.

2 Gameover Zeus (2014)

Le autorità degli Stati Uniti avevano dichiarato nel giugno 2014 di essere in grado di interrompere tipi di malware molto sofisticati che venivano utilizzati per rubare milioni di dollari a persone in tutto il mondo.

Le autorità degli Stati Uniti avevano dichiarato nel giugno 2014 di essere in grado di interrompere tipi di malware molto sofisticati che venivano utilizzati per rubare milioni di dollari a persone in tutto il mondo.

La botnet Gameover Zeus è una rete di virus che infetta i computer e prende di mira le piccole imprese mentre Cryptolocker è un software dannoso che crittografa i tuoi file e può essere utilizzato per estrarre pagamenti di riscatto dai proprietari di PC che volevano accedere ai propri file.

Secondo i rapporti dell’FBI, Gameover Zeus è stato responsabile di oltre $ 100 milioni di perdite di vittime dagli Stati Uniti e un altro milione dal PC in tutto il mondo era stato infettato dal 2011.

Nel frattempo, nel 2013, Cryptolocker è stato responsabile dell’attacco a 200.000 pc, di cui la metà proveniente dagli Stati Uniti. In soli primi due mesi, 27 milioni di dollari sono stati estorti alle vittime del computer.

Un dipartimento di polizia di Swansea, Mass, aveva pagato un riscatto ai criminali informatici solo per avere di nuovo accesso ai file dopo che il sistema era stato infettato da Cryptolocker.

Un’altra vittima aveva perso 6,9 milioni di dollari in un bonifico bancario fraudolento da un conto bancario.

I pubblici ministeri federali hanno affermato che una banda di criminali informatici in Russia è responsabile di Gameover Zeus. Gli Stati Uniti sono in seri colloqui con le autorità russe per ottenere l’arresto, ma in questo momento è improbabile.

1 Codice del virus informatico più dannoso rosso (2001)

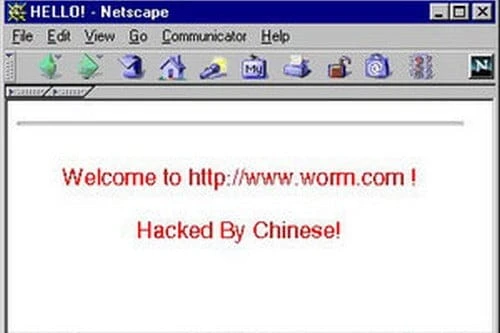

Il codice rosso aveva infettato oltre 225.000 sistemi di computer in tutto il mondo in cui i siti interessati avevano visualizzato messaggi di “Hacked by Chinese”. Ma nonostante il messaggio, l’origine esatta del virus non era chiara.

Il codice rosso aveva infettato oltre 225.000 sistemi di computer in tutto il mondo in cui i siti interessati avevano visualizzato messaggi di “Hacked by Chinese”. Ma nonostante il messaggio, l’origine esatta del virus non era chiara.

L’obiettivo finale del worm era quello di acquisire forza infettando il PC e lasciare che quei computer attaccassero un indirizzo Internet numerico che rappresentava la Casa Bianca.

Ma la Casa Bianca era preparata per l’attacco informatico poiché apparentemente ha cambiato il suo sito web con un indirizzo IP diverso per evitare ogni possibile attacco.

Il CERT Coordination Center, team di risposta alle emergenze presso la Carnegie Melllon University, ha riferito che almeno 225.000 computer erano stati infettati.

Nel frattempo, secondo il Computer Emergency Response Team statunitense, Code Red, aveva infettato decine di migliaia di siti Internet. È stato stimato che il costo del danno di Code Red fosse di circa $ 1,2 miliardi.

Scritto da: Angelica Rich