10 vírus de computador mais prejudiciais

O vírus de computador é mais do que simplesmente limpar as informações do seu disco rígido. O vírus de computador causou US $ 8,5 bilhões em perdas de consumidores somente em 2008. Se você pensa que é tão inteligente para não se apaixonar por vírus de computador, como reagiria se o vírus de computador tivesse usado a famosa estrela do tênis Anna Kournikova para prender suas vítimas? O vírus Anna Kournikova era tão conhecido que paralisou milhares de servidores em todo o mundo, mas nem mesmo entrou em nossa lista, pois outros vírus de computador foram considerados mais prejudiciais.

10 Stuxnet (2010)

Stuxnet, um worm de computador foi descoberto em julho de 2010 e, ao contrário de outros worms, este worm visa especificamente computadores, que executam infraestruturas críticas como tratamento de água, oleodutos, gasodutos e rede elétrica.

De acordo com Sean McGurk, chefe do Centro de Segurança Cibernética do Departamento de Segurança Interna, esse worm pode entrar em qualquer sistema e roubar qualquer fórmula necessária para fabricar algo. Gurk chamou o Stuxnet de um “divisor de águas".

Não havia realmente nenhuma instalação específica em que o worm fosse usado para atacar, no entanto, a Symantec, uma empresa de segurança popular, disse que as usinas nucleares do Irã eram o alvo do worm.

A Symantec descobriu que havia 44.000 infecções de Stuxnet em todo o mundo. Em que 1.600 eram dos Estados Unidos, mas 60% das infecções foram encontradas no Irã.

9 SirCam (2001)

SirCam é um bug furtivo de computador, que funcionava para roubar arquivos e espalhá-los na Internet. O vírus SirCam é um bug nocivo que vitimou até o ex-presidente da Ucrânia, Leonid Kuchma. Devido ao bug, a agenda guardada do presidente foi divulgada ao público e se espalhou pelo mundo.

O delicado arquivo do presidente ucraniano incluía as atividades e o itinerário de Kuchma, que estava relacionado ao aniversário da independência da Ucrânia naquela época.

O bug do SirCam foi detectado pela primeira vez em julho de 2001 e foi considerado o bug mais difundido na Internet naquela época. Usuários de computador individuais reclamaram que o Norton Antivirus e a Symantec não foram capazes de detectar e limpar o bug.

O SirCam foi divulgado através da abertura do documento anexo ao e-mail. O destinatário desavisado do e-mail provavelmente abrirá o e-mail, que sempre começa com “Oi, como vai você?”, E o e-mail geralmente termina com “Até mais tarde e obrigado”. A parte do meio da carta pedirá ao destinatário que abra o arquivo anexado porque o remetente está pedindo um conselho sobre algo. Se o documento anexado for aberto, o bug se espalhará para o seu disco rígido e o processo começará novamente.

O SirCam havia causado e-mails embaraçosos para usuários infectados com o vírus. O SirCam se infiltrou no Windows, obtém documentos do disco rígido e os envia aleatoriamente como um anexo para todos os endereços de e-mail ativos do catálogo de endereços.

O horror de usuários individuais foi terrível, pois eles logo descobriram que documentos privados, como fotos, currículos e cartas pessoais, eram enviados para estranhos.

O bug não estava disponível apenas em inglês, mas também variações em espanhol foram espalhadas. A Symantec foi forçada a atualizar um segundo patch para seus usuários para limpar o bug.

O vírus SirCam afetou 96 países, mas o país mais atingido são os Estados Unidos e o Reino Unido.

Mas depois de atingir os Estados Unidos e a Europa, o worm de e-mail também afetou o Japão. De acordo com relatório da Sony Electronics, eles detectaram e removeram 6.000 e-mails infectados com SirCam.

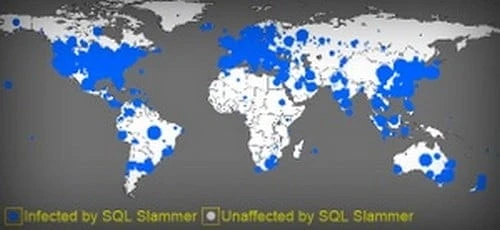

8 Slammer (2003)

SQL Slammer é um worm que teve como alvo a fraqueza encontrada no software de banco de dados da Microsoft. O worm aproveitou a velha brecha de segurança no software do servidor. Uma vez que o worm infectou o servidor, ele enviará várias solicitações de dados que serão encaminhadas para outro endereço de internet, aumentando assim as chances de infectar outros computadores. No entanto, o worm em si não infecta nenhum computador desktop e não pode se replicar nos e-mails. Mas o efeito foi devastador, ele paralisou as redes e fez com que vários sites ficassem offline.

A propagação começou em 25 de janeiro de 2003, quando começou a se espalhar, dobrou de tamanho a cada 8,5 segundos. Em dez minutos, ele foi capaz de infectar 90% dos hosts mais vulneráveis. Durante seu pico, ou cerca de 3 minutos após seu lançamento, o worm já tinha cinquenta e cinco milhões de varreduras por segundo na internet.

Os especialistas acreditam que isso afetou milhões de computadores em todo o mundo. Muitos países foram afetados, mas o pior atingido foi a Coreia do Sul.

Na Coreia do Sul, onde três quartos da população têm acesso à internet, a acessibilidade online ficou paralisada por oito horas.

O worm Slammer foi capaz de infectar 75.000 hosts e teve interrupções na rede que resultaram no cancelamento de voos aéreos e alguns problemas nos caixas eletrônicos.

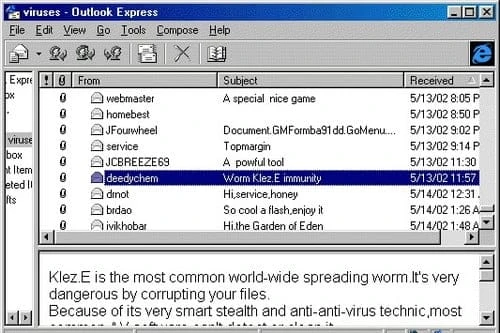

7 Klez.H (2002)

O Klez.H apareceu pela primeira vez em 15 de abril de 2002 e afetou um em cada 300 emails.

Várias versões do vírus foram lançadas no ciberespaço, mas a mais perigosa é o Klez.H. Durante o ataque, o Klez.H ataca o Windows, mas não afeta o e-mail do Microsoft Outlook, pois a Microsoft conseguiu fortalecer sua capacidade antivírus.

O vírus funciona escolhendo vários nomes da lista do catálogo de endereços, mas cada e-mail usa uma gama diferente de assunto, nomes de anexo e texto, tornando difícil rastrear e identificar qual e-mail contém o vírus.

Uma empresa de segurança de e-mail com sede em Londres rastreou 775.000 cópias do vírus. Foi apelidado como um dos maiores vírus que afetou usuários de computador.

6 Sasser (2004)

Em maio de 2004, especialistas em computação lidaram com quatro variações de worm que se espalharam para o sistema operacional Windows. O worm era conhecido como SasserA, SasserB, SasserC e SasserD. O worm tinha como alvo o Windows 2000, bem como outros sistemas operacionais Windows, como Windows 95, Windows 98 e Windows XP e Windows ME.

De acordo com um especialista em segurança em Ohio, o worm Sasser era agressivo e tem a capacidade de se replicar rapidamente.

O que complica ainda mais as coisas é que circulou na rede um e-mail que prometia uma “correção” para remover o worm Sasser, mas dizia que a “correção” também continha outro vírus conhecido como Netsky-AC.

Os especialistas acreditavam que havia uma ligação entre os criadores de Sasser e Netsky.

A maioria dos vírus de computador precisa de intervenção humana para se espalhar, mas Sasser usou a vulnerabilidade do LSASS e, em seguida, varreu vários endereços da Internet até que pudesse usar um sistema. Em seguida, ele se copia para o diretório do Windows como um arquivo executável e é iniciado na próxima vez que seu pc for inicializado.

Um sintoma de que o seu pc é afetado quando ele é reiniciado toda vez que você tenta ficar online. Sasser pode se espalhar de uma máquina para outra.

Sasser afetou os correios taiwaneses, bancos na Escandinávia e um sistema de trem em Sydney, Austrália.

Quando a polícia investigou o criador do vírus, soube que um estudante alemão de 18 anos de idade havia admitido ter criado o vírus. O adolescente foi preso na cidade de Rotenburg, no norte da Alemanha, com a ajuda da Microsoft e do FBI, mas foi libertado posteriormente.

Os especialistas acreditavam que Sasser havia infectado mais de um milhão de computadores e derrubado vários sistemas de computador. A ruptura de grandes empresas também foi atribuída a Sasser.

5 Conficker (2008)

O Conficker foi detectado em 21 de novembro de 2008, o worm pode infectar outros computadores em uma rede e pode consertar o bug enquanto outros worms que tentam o mesmo são bloqueados. No dia seguinte, a Microsoft sugeriu fortemente a seus usuários que aplicassem atualizações imediatas para neutralizar vulnerabilidades, no entanto, as máquinas infectadas com o Conficker A foram ativadas. Em seguida, ele começou a usar diferentes conjuntos de 250 domínios todos os dias para outras instruções. Naquela época, estima-se que 500.000 computadores já estejam infectados com este worm.

Poucos dias, depois de um site, o conversor de tráfego foi contatado pelo pc infectado para qualquer atualização, mas o arquivo não está lá. Exatamente, dois meses depois, o censo revelou que cerca de 1,5 milhão de máquinas estão infectadas.

O vírus não parou de se espalhar, pois outra variante foi encontrada em janeiro de 2009. Na verdade, o Ministério da Defesa do Reino Unido foi infectado e levou duas semanas até que eles pudessem limpar os danos.

Em fevereiro de 2009, o número de máquinas infectadas pelo Conficker explodiu e milhões foram afetadas. Nesse mesmo mês, a Microsoft anunciou $ 250.000 como recompensa a qualquer informação que possa ser dada sobre os criadores do Conficker.

Em março, outra variante do Conficker C foi detectada e ele tentou todos os PCs infectados para obter a variante mais recente.

O pior não havia passado, em 1º de abril, o Conficker C havia se conectado aos domínios para as instruções. Naquele primeiro dia de abril, cerca de dois milhões de computadores foram infectados com essa variante.

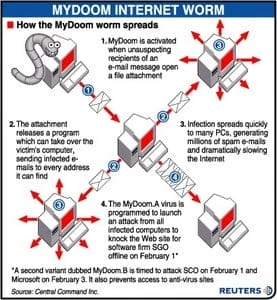

4 O vírus de computador mais prejudicial do MyDoom (2004)

O MyDoom também é chamado, pois Novarg é um vírus de computador que obstruía as redes e permitia o acesso não autorizado ao pc. O vírus também se espalhou para redes de compartilhamento de arquivos e foi capaz de abrir uma “porta dos fundos” para os computadores.

A maioria dos e-mails parecia ter sido enviada por instituições de caridade, organizações ou qualquer instituição educacional, portanto, ele pode enganar seus destinatários para abrir o e-mail. O MyDoom coleta endereços de e-mail de computadores infectados e, a partir deles, escolhe outro endereço como o próximo remetente. No MyDoom, é difícil determinar o remetente real.

Milhares de e-mails foram disparados horas após a descoberta do MyDoom. O worm havia afetado os computadores que usavam a plataforma Microsoft Windows.

A Microsoft anunciou que daria uma recompensa de US $ 250.000 por qualquer informação que possa levar à prisão do criador do vírus MyDoom. De acordo com o consultor jurídico geral da Microsoft, Brad Smith, o worm MyDoom foi um ataque criminoso com a intenção de perturbar os usuários de computador.

Além da Microsoft, o SCO Group também anunciou outra recompensa de US $ 250.000 para qualquer informação, o que levará à prisão do criador do MyDoom.

Esperava-se que o vírus MyDoom custasse a cada empresa US $ 250 milhões em perda de produtividade e despesas técnicas.

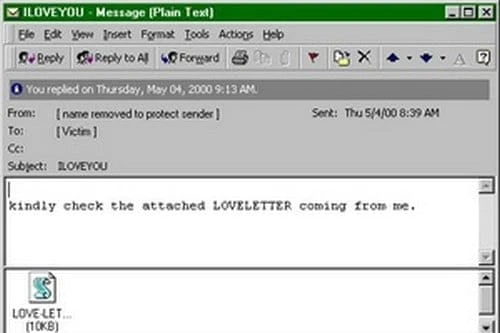

3 bug iloveyou (2000)

O bug iloveyou foi detectado pela primeira vez em Hong Kong e se espalhou gradualmente para o oeste. Ele havia infectado computadores empresariais e governamentais. As empresas de antivírus nos Estados Unidos receberam muitas ligações de seus clientes afetados relatando infecções generalizadas.

Os especialistas em segurança de computadores estimam que os danos ao software tenham chegado a US $ 100 milhões e até previram que o custo pode ultrapassar US $ 1 bilhão.

O bug havia até infectado o sistema de computador do Senado dos Estados Unidos e, dessa vez, o sistema de e-mail foi encerrado à força, mas no Congresso dos Estados Unidos, apenas efeitos mínimos foram vistos.

Em Hong Kong, o bug afetou as firmas de relações públicas, bem como várias firmas de investimento. A Wall Street asiática e a Dow Jones Newswires foram afetadas pelo bug.

Como funciona? Muitos caíram no bug do iloveyou porque receberam um e-mail com uma “carta de amor” anexada. No arquivo, um script do Visual Basic que contém a carga útil do vírus. Quando o e-mail anexado for aberto, o computador será infectado e se espalhará, enviando-se novamente para outro e-mail e será enviado sem saber para outro usuário de e-mail do catálogo de endereços.

Um estudante de computação filipino, Onel de Guzman, foi o criador do bug iloveyou. A caça ao homem em todo o mundo começou após o ataque, que culminou com a prisão de Guzman. No entanto, o Departamento de Justiça das Filipinas ordenou a libertação de Guzman, uma vez que não havia leis contra hackers nas Filipinas naquela época.

2 Gameover Zeus (2014)

As autoridades dos Estados Unidos disseram em junho de 2014 que foram capazes de desmantelar tipos muito sofisticados de malware que foram usados para roubar milhões de dólares de pessoas em todo o mundo.

O botnet Gameover Zeus é uma rede de vírus que infecta computadores e atinge pequenas empresas, enquanto o Cryptolocker é um software malicioso que criptografa seus arquivos e pode ser usado para extrair pagamentos de resgate de proprietários de PCs que desejam acessar seus próprios arquivos.

De acordo com relatórios do FBI, o Gameover Zeus foi responsável por perdas de mais de US $ 100 milhões em vítimas nos Estados Unidos e outro milhão de PCs em todo o mundo foram infectados desde 2011.

Enquanto isso, em 2013, o Cryptolocker foi responsável pelo ataque a 200.000 pc, metade dos quais provenientes dos Estados Unidos. Apenas nos primeiros dois meses, US $ 27 milhões foram extorquidos das vítimas do computador.

Um departamento de polícia em Swansea, Massachusetts, pagou resgate a criminosos cibernéticos apenas para ter seu acesso novamente aos arquivos depois que o sistema foi infectado pelo Cryptolocker.

Outra vítima havia perdido US $ 6,9 milhões em uma transferência eletrônica fraudulenta de uma conta bancária.

Os promotores federais disseram que uma gangue de criminosos virtuais na Rússia é responsável pelo Gameover Zeus. Os Estados Unidos estão em negociações sérias com as autoridades russas para garantir a prisão, mas é improvável neste momento.

1 Código vermelho de vírus de computador mais prejudicial (2001)

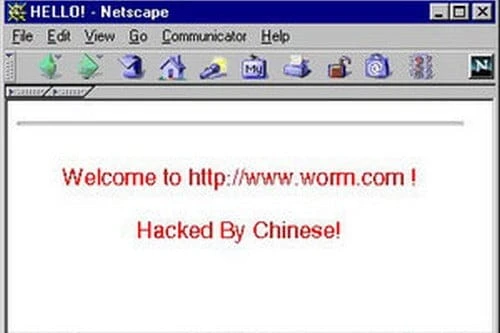

O código vermelho infectou mais de 225.000 sistemas de computador em todo o mundo, nos quais os sites afetados exibiram mensagens de “Hacked by Chinese”. Mas, apesar da mensagem, a origem exata do vírus não estava clara.

O objetivo final do worm era ganhar força infectando PCs e permitir que esses computadores atacassem um endereço numérico da Internet que representava a Casa Branca.

Mas a Casa Branca estava preparada para o ataque cibernético, pois aparentemente mudou seu site para um endereço IP diferente para evitar possíveis ataques.

O CERT Coordination Center, equipe de resposta a emergências localizada na Carnegie Melllon University, relatou que pelo menos 225.000 computadores foram infectados.

Enquanto isso, de acordo com o US Computer Emergency Response Team, o Code Red havia infectado dezenas de milhares de sites na Internet. Foi estimado que o custo dos danos do Code Red foi de cerca de US $ 1,2 bilhão.

Escrito por: Angelica Rich