Los 10 virus informáticos más dañinos

Los virus informáticos son más que borrar la información de su disco duro. Los virus informáticos habían provocado pérdidas de consumidores por valor de 8.500 millones de dólares solo en 2008. Si crees que eres tan inteligente como para no caer en los virus informáticos, ¿cómo reaccionarías si el virus informático hubiera utilizado a la famosa estrella del tenis Anna Kournikova para atrapar a sus víctimas? El virus Anna Kournikova era tan notorio que había paralizado miles de servidores en todo el mundo, pero ni siquiera figuraba en nuestra lista, ya que otros virus informáticos se consideraban más dañinos.

10 Stuxnet (2010)

Stuxnet, un gusano informático fue descubierto en julio de 2010 y, a diferencia de otros gusanos, este gusano se dirige específicamente a las computadoras, que ejecutan infraestructura crítica como tratamiento de agua, oleoductos, gasoductos y redes eléctricas.

Según Sean McGurk, jefe del Centro de Ciberseguridad del Departamento de Seguridad Nacional, este gusano puede ingresar a cualquier sistema y robar cualquier fórmula necesaria para fabricar algo. Gurk llamó a Stuxnet como un "cambio de juego".

Realmente no había ninguna instalación específica en la que se usara el gusano para atacar, sin embargo, Symantec, una empresa de seguridad popular había dicho que las plantas nucleares de Irán eran el objetivo del gusano.

Symantec descubrió que había 44.000 infecciones por Stuxnet en todo el mundo. De los cuales 1.600 eran de Estados Unidos pero el 60% de las infecciones se encontraron en Irán.

9 SirCam (2001)

SirCam es un error informático furtivo, que funcionaba para robar archivos y difundirlos en Internet. El virus SirCam es un error deshonesto que había victimizado incluso al ex presidente de Ucrania, Leonid Kuchma. Debido al error, el horario reservado del presidente se anunció al público y se difundió por todo el mundo.

El archivo sensible del presidente ucraniano había incluido las actividades y el itinerario de Kuchma, que estaba relacionado con el aniversario de la independencia de Ucrania en ese entonces.

El error de SirCam que se detectó por primera vez en julio de 2001 se consideró durante ese tiempo como el error más extendido en Internet. Los usuarios de computadoras individuales se habían quejado de Norton Antivirus y Symantec no pudieron detectar y limpiar el error.

La SirCam se difundió abriendo el documento adjunto en el correo electrónico. El receptor de correo electrónico desprevenido probablemente abrirá el correo electrónico, que siempre comienza con "Hola, ¿cómo estás?", Y el correo electrónico generalmente termina en "Hasta luego y gracias". La parte central de la carta le pedirá al destinatario que abra el archivo adjunto porque el remitente está pidiendo un consejo sobre algo. Si se abre el documento adjunto, el error se propagará a su disco duro y el proceso comenzará de nuevo.

SirCam había provocado correos electrónicos embarazosos a los usuarios infectados con el virus. SirCam se había infiltrado en Windows, obtiene documentos del disco duro y luego los envía aleatoriamente como un archivo adjunto a todas las direcciones de correo electrónico activas de la libreta de direcciones.

El horror de los usuarios individuales fue espantoso, ya que pronto descubrieron que documentos privados como fotos, currículums y cartas personales se enviaban a desconocidos.

El error no solo estaba disponible en inglés, sino que también se difundieron variaciones en español. Symantec se vio obligado a actualizar un segundo parche para que sus usuarios limpiaran el error.

El virus SirCam ha afectado a 96 países, pero los países más afectados son Estados Unidos y Reino Unido.

Pero después de afectar a Estados Unidos y Europa, el gusano de correo electrónico también afectó a Japón. Según un informe de Sony Electronics, habían detectado y eliminado 6.000 correos electrónicos infectados con SirCam.

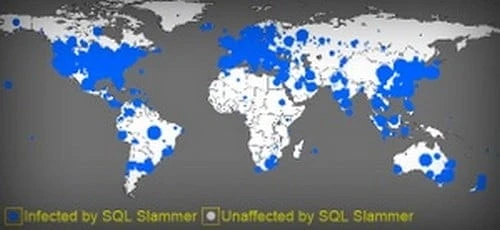

8 Slammer (2003)

SQL Slammer es un gusano que tenía como objetivo la debilidad encontrada en el software de base de datos de Microsoft. El gusano se había aprovechado de la antigua laguna de seguridad del software del servidor. Una vez que el gusano haya infectado el servidor, enviará varias solicitudes de datos que serán reenviadas a otra dirección de Internet, aumentando así las posibilidades de infectar otras computadoras. Sin embargo, el gusano en sí no infecta ninguna computadora de escritorio y no puede replicarse en los correos electrónicos. Pero el efecto fue devastador, atascó las redes y provocó que varios sitios web se desconectaran.

La propagación comenzó el 25 de enero de 2003, cuando comenzó a extenderse, había duplicado su tamaño cada 8,5 segundos. En diez minutos, pudo infectar al 90% de los hosts más vulnerables. Durante su pico o alrededor de 3 minutos después de su lanzamiento, el gusano ya tenía cincuenta y cinco millones de escaneos por segundo en Internet.

Los expertos creían que había afectado a millones de computadoras en todo el mundo. Muchos países se vieron afectados, pero el más afectado fue Corea del Sur.

En Corea del Sur, donde tres cuartas partes de la población disfrutan de acceso a Internet, la accesibilidad en línea quedó paralizada durante ocho horas.

El gusano Slammer pudo infectar a 75.000 hosts y tuvo cortes de red que dieron como resultado la cancelación de vuelos de aerolíneas y algunos problemas en los cajeros automáticos.

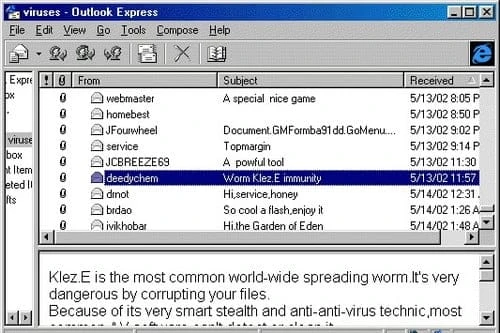

7 Klez.H (2002)

Klez.H apareció por primera vez el 15 de abril de 2002 y había afectado a uno de cada 300 correos electrónicos.

Se lanzaron varias versiones del virus en el ciberespacio, pero la más peligrosa es Klez.H. Durante su ataque, Klez.H ataca Windows pero no afecta el correo electrónico de Microsoft Outlook ya que Microsoft pudo fortalecer su capacidad antivirus.

El virus funciona eligiendo varios nombres de la lista en la libreta de direcciones, pero cada correo electrónico usa un rango diferente de asunto, nombres de archivos adjuntos y texto, lo que dificulta rastrear e identificar qué correo electrónico contiene el virus.

Una empresa de seguridad de correo electrónico con sede en Londres había rastreado 775.000 copias del virus. Ha sido calificado como uno de los virus más grandes que ha afectado a los usuarios de computadoras.

6 6 Sasser (2004)

En mayo de 2004, los expertos en informática se habían ocupado de cuatro variaciones de gusano que se habían extendido al sistema operativo Windows. El gusano se conocía como SasserA, SasserB, SasserC y SasserD. El gusano se había dirigido a Windows 2000, así como a otros sistemas operativos de Windows como Windows 95, Windows 98 y Windows XP y Windows ME.

Según un experto en seguridad de Ohio, el gusano Sasser era agresivo y tiene la capacidad de replicarse rápidamente.

Lo que complica las cosas es que un correo electrónico circuló en la red, que prometía una "solución" para eliminar el gusano Sasser, pero dijeron que la "solución" también contenía otro virus conocido como Netsky-AC.

Los expertos creían que existía un vínculo entre los creadores de Sasser y Netsky.

La mayoría de los virus informáticos necesitan la intervención humana para propagarse, pero Sasser utilizó la vulnerabilidad de LSASS y luego escaneó varias direcciones de Internet hasta que pudo utilizar un sistema. Luego, se copia a sí mismo en el directorio de Windows como un archivo ejecutable y luego se inicia la próxima vez que se inicia su PC.

Un síntoma de que su computadora se ve afectada cuando la computadora se reinicia cada vez que intenta conectarse. Sasser puede propagarse de una máquina a otra.

Sasser había afectado la oficina de correos de Taiwán, los bancos en Escandinavia y un sistema de trenes en Sydney, Australia.

Cuando la policía investigó al creador del virus, se supo que un estudiante de secundaria alemán de 18 años había admitido haber creado el virus. El adolescente fue arrestado en la ciudad de Rotenburg en el norte de Alemania con la ayuda de Microsoft y el FBI, pero luego fue liberado.

Los expertos creían que Sasser había infectado más de un millón de computadoras y había destruido varios sistemas informáticos. La disrupción de las grandes empresas también se atribuyó a Sasser.

5 5 Conficker (2008)

Conficker fue detectado el 21 de noviembre de 2008, el gusano puede infectar otras computadoras a través de una red y puede corregir el error ya que otros gusanos que intentan lo mismo están bloqueados. Al día siguiente, Microsoft había sugerido encarecidamente a sus usuarios que aplicaran actualizaciones inmediatas para contrarrestar las vulnerabilidades; sin embargo, se activaron las máquinas que estaban infectadas con Conficker A. Luego comenzó a usar diferentes conjuntos de 250 dominios todos los días para otras instrucciones. En ese momento, ya se cree que 500.000 equipos están infectados con este gusano.

Unos días después de un sitio web, la computadora infectada contactó a trafficconverter para cualquier actualización, pero el archivo no está allí. Exactamente, dos meses después, el censo reveló que alrededor de 1,5 millones de máquinas están infectadas.

El virus no detuvo allí su propagación, ya que se encontró otra variante en enero de 2009. De hecho, el Ministerio de Defensa del Reino Unido estaba infectado y habían pasado dos semanas antes de que pudieran eliminar el daño.

En febrero de 2009, la cantidad de máquinas infectadas por Conficker se disparó y millones se vieron afectados. En ese mismo mes, Microsoft había anunciado 250.000 dólares como recompensa a cualquier información que se pueda dar sobre los creadores de Conficker.

En marzo, se detectó otra variante de Conficker C y había probado todas las PC infectadas para obtener la última variante.

Lo peor no había terminado, el 1 de abril, Conficker C se había conectado a dominios para recibir las instrucciones. Ese día de los inocentes, alrededor de dos millones de computadoras se infectaron con esta variante.

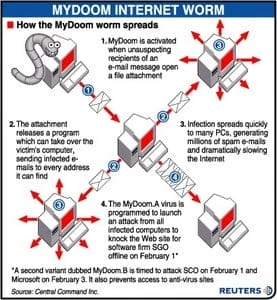

4 Virus informático más dañino MyDoom (2004)

MyDoom también se llama, ya que Novarg es un virus informático que había obstruido las redes y había permitido el acceso no autorizado a la PC. El virus también se propagó a las redes de intercambio de archivos y pudo abrir una "puerta trasera" a las computadoras.

La mayoría de los correos electrónicos parecían enviados desde organizaciones benéficas, organizaciones o instituciones educativas, por lo que puede engañar a sus destinatarios para que abran el correo electrónico. MyDoom recolecta direcciones de correo electrónico de computadoras infectadas y desde allí elegirá otra dirección como el próximo remitente. En MyDoom, es difícil determinar el remitente real.

Se activaron miles de correos electrónicos pocas horas después del descubrimiento de MyDoom. El gusano había afectado a las computadoras que usaban la plataforma Microsoft Windows.

Microsoft había anunciado que daría una recompensa de 250.000 dólares por cualquier información que pudiera llevar al arresto del creador del virus MyDoom. Según el abogado general de Microsoft, Brad Smith, el gusano MyDoom fue un ataque criminal ya que tenía la intención de interrumpir a los usuarios de computadoras.

Aparte de Microsoft, SCO Group también anunció otra recompensa de $ 250,000 a cualquier información, lo que conducirá al arresto del creador de MyDoom.

Se esperaba que el virus MyDoom costara a cada empresa 250 millones de dólares en pérdida de productividad y gastos técnicos.

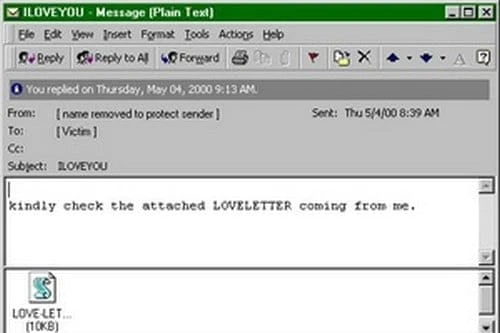

3 iloveyou error (2000)

El insecto iloveyou se detectó por primera vez en Hong Kong y se había extendido gradualmente hacia el oeste. Había infectado computadoras comerciales y gubernamentales. Las empresas antivirus de EE. UU. Habían recibido muchas llamadas de sus clientes afectados que informaban sobre infecciones generalizadas.

Los expertos en seguridad informática estimaron que el daño del software había ascendido a $ 100 millones e incluso habían predicho que el costo podría incluso superar los $ 1.000 millones.

El error incluso había infectado el sistema informático del Senado de los Estados Unidos y esa vez, el sistema de correo electrónico se cerró por la fuerza, pero en el Congreso de los Estados Unidos solo se observaron efectos mínimos.

En Hong Kong, el error había afectado a las empresas de relaciones públicas, así como a varias empresas de inversión. El Wall Street asiático y el Dow Jones Newswires se vieron afectados por el error.

¿Cómo funciona? Muchos habían caído en el error de iloveyou porque habían recibido un correo electrónico en el que se adjuntaba una “carta de amor". En el archivo, un script de Visual Basic que tiene la carga útil del virus. Cuando se abre el correo electrónico adjunto, la computadora se infectará y se propagará enviándose nuevamente a otro correo electrónico y se enviará sin saberlo a otro usuario de correo electrónico en la libreta de direcciones.

Un estudiante de informática filipino, Onel de Guzman, fue el creador del error iloveyou. La persecución mundial había comenzado después de que se cometió el ataque, que culminó con el arresto de De Guzmán. Sin embargo, el Departamento de Justicia de Filipinas había ordenado la liberación de Guzmán ya que no había leyes contra la piratería en Filipinas durante ese tiempo.

2 Gameover Zeus (2014)

Las autoridades estadounidenses habían dicho en junio de 2014 que podían interrumpir tipos muy sofisticados de malware que se utilizaba para robar millones de dólares a personas de todo el mundo.

La botnet Gameover Zeus es una red de virus que infecta computadoras y se dirige a pequeñas empresas, mientras que Cryptolocker es un software malicioso que encripta sus archivos y se puede usar para extraer pagos de rescate de propietarios de computadoras que querían acceder a sus propios archivos.

Según informes del FBI, Gameover Zeus fue responsable de más de $ 100 millones de pérdidas en víctimas de los Estados Unidos y otro millón de computadoras de todo el mundo habían sido infectadas desde 2011.

Mientras tanto, en 2013, Cryptolocker fue responsable del ataque a 200.000 pc, la mitad de la cual es de Estados Unidos. En solo los primeros dos meses, se extorsionaron $ 27 millones a las víctimas de las computadoras.

Un departamento de policía en Swansea, Massachusetts, había pagado un rescate a los ciberdelincuentes solo para tener acceso nuevamente a los archivos después de que el sistema fue infectado por Cryptolocker.

Otra víctima había perdido $ 6,9 millones de dólares en una transferencia bancaria fraudulenta desde una cuenta bancaria.

Los fiscales federales dijeron que una banda de ciberdelincuentes en Rusia es responsable de Gameover Zeus. Estados Unidos está en conversaciones serias con las autoridades rusas para asegurar el arresto, pero es poco probable en este momento.

1 Código rojo de virus informático más dañino (2001)

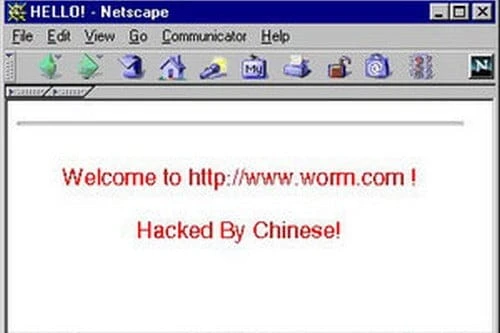

Code red había infectado más de 225.000 sistemas informáticos en todo el mundo en los que los sitios afectados mostraban mensajes de "Hackeado por chinos". Pero a pesar del mensaje, el origen exacto del virus no estaba claro.

El objetivo final del gusano era ganar fuerza al infectar PC y permitir que esas computadoras atacaran una dirección numérica de Internet que representaba a la Casa Blanca.

Pero la Casa Blanca estaba preparada para el ciberataque, ya que aparentemente cambió su sitio web a una dirección IP diferente para evitar posibles ataques.

El Centro de Coordinación CERT, equipo de respuesta a emergencias ubicado en la Universidad Carnegie Melllon informó que al menos 225,000 computadoras estaban infectadas.

Mientras tanto, según el equipo de respuesta a emergencias informáticas de EE. UU., Code Red, había infectado decenas de miles de sitios de Internet. Se estimó que el costo de los daños de Code Red fue de alrededor de $ 1.2 mil millones.

Escrito por: Angelica Rich