10 najbardziej szkodliwych wirusów komputerowych

Wirus komputerowy to coś więcej niż tylko wymazanie informacji na dysku twardym. Wirus komputerowy spowodował straty konsumentów w wysokości 8,5 miliarda dolarów w samym 2008 roku. Jeśli myślisz, że jesteś tak inteligentny, że nie dałeś się nabrać na wirusa komputerowego, to jak zareagujesz, jeśli wirus komputerowy wykorzystał słynną tenisistkę Annę Kurnikową, aby uwięzić swoje ofiary? Wirus Anny Kurnikowej był tak znany, że sparaliżował tysiące serwerów na całym świecie, ale nie znalazł się nawet na naszej liście, ponieważ inne wirusy komputerowe zostały uznane za bardziej szkodliwe.

10 Stuxnet (2010)

Stuxnet, robak komputerowy, został odkryty w lipcu 2010 roku iw przeciwieństwie do innych robaków, ten robak atakuje komputery, które zarządzają krytyczną infrastrukturą, taką jak uzdatnianie wody, rurociągi naftowe, gazociągi i sieć energetyczna.

Według Seana McGurka, szefa Centrum Cyberbezpieczeństwa w Departamencie Bezpieczeństwa Wewnętrznego, robak ten może wejść do dowolnego systemu i ukraść każdą formułę potrzebną do wyprodukowania czegoś. Gurk nazwał Stuxneta „zmieniaczem gier".

Tak naprawdę nie było konkretnego obiektu, w którym robak został użyty do ataku, jednak Symantec, popularna firma zajmująca się bezpieczeństwem, powiedziała, że celem robaka były irańskie elektrownie atomowe.

Firma Symantec odkryła, że na całym świecie było 44 000 infekcji Stuxnetem. W tym 1600 pochodziło ze Stanów Zjednoczonych, ale 60% infekcji wykryto w Iranie.

9 SirCam (2001)

SirCam to podstępny błąd komputerowy, który działał w celu kradzieży plików i rozpowszechniania ich w Internecie. Wirus SirCam to złośliwy wirus, który padł ofiarą nawet byłego prezydenta Ukrainy Leonida Kuczmy. Z powodu błędu strzeżony harmonogram prezydenta został ogłoszony publicznie i rozesłany po całym świecie.

W newralgicznych aktach prezydenta Ukrainy znajdowały się działania i plan Kuczmy, co było związane z ówczesną rocznicą odzyskania przez Ukrainę niepodległości.

Błąd SirCam został po raz pierwszy wykryty w lipcu 2001 roku i był wówczas uważany za najbardziej rozpowszechniony błąd w Internecie. Poszczególni użytkownicy komputerów skarżyli się, że Norton Antivirus i Symantec nie były w stanie wykryć i usunąć błędu.

SirCam rozprzestrzeniał się poprzez otwarcie załączonego dokumentu w wiadomości e-mail. Niczego niepodejrzewający odbiorca wiadomości e-mail prawdopodobnie otworzy wiadomość e-mail, która zawsze zaczyna się od „Cześć, jak się masz?”, a wiadomość e-mail zwykle kończy się słowami „Do zobaczenia później i dziękuję”. Środkowa część listu poprosi odbiorcę o otwarcie załączonego pliku, ponieważ nadawca prosi o radę w jakiejś sprawie. Jeśli załączony dokument zostanie otwarty, błąd rozprzestrzeni się na dysk twardy i proces rozpocznie się od nowa.

SirCam wysyłał zawstydzające e-maile do użytkowników zainfekowanych wirusem. SirCam infiltrował system Windows, pobierał dokumenty z dysku twardego, a następnie wysyłał je losowo jako załącznik do wszystkich aktywnych adresów e-mail w książce adresowej.

Przerażenie pojedynczych użytkowników było przerażające, gdy szybko dowiedzieli się, że prywatne dokumenty, takie jak zdjęcia, CV i osobiste listy, były wysyłane do zupełnie obcych osób.

Błąd był dostępny nie tylko w języku angielskim, ale także w hiszpańskich odmianach. Firma Symantec została zmuszona do zaktualizowania drugiej poprawki dla swoich użytkowników, aby usunąć błąd.

Wirus SirCam dotknął 96 krajów, ale najbardziej dotkniętym krajem są Stany Zjednoczone i Wielka Brytania.

Ale po uderzeniu w Stany Zjednoczone i Europę robak pocztowy zaatakował również Japonię. Według raportu firmy Sony electronics wykryto i usunięto 6000 zainfekowanych wiadomości e-mail SirCam.

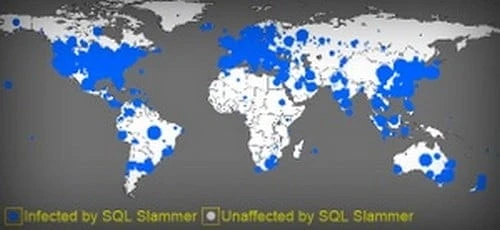

8 Slammer (2003)

SQL Slammer to robak, którego celem była luka wykryta w oprogramowaniu bazodanowym firmy Microsoft. Robak wykorzystał starą lukę w zabezpieczeniach oprogramowania serwera. Po zainfekowaniu serwera robak wyśle kilka żądań danych, które zostaną przekazane na inny adres internetowy, zwiększając w ten sposób szanse na zainfekowanie innych komputerów. Jednak sam robak nie infekuje żadnego komputera stacjonarnego i nie może replikować się w wiadomościach e-mail. Ale efekt był druzgocący, ugrzęzł w sieciach i spowodował, że kilka stron internetowych przeszło w tryb offline.

Rozprzestrzenianie się rozpoczęło się 25 stycznia 2003 r., kiedy zaczęło się rozprzestrzeniać, podwajało swój rozmiar co 8,5 sekundy. W ciągu dziesięciu minut był w stanie zainfekować 90% najbardziej wrażliwych hostów. W szczytowym momencie lub około 3 minuty po wypuszczeniu robak miał już pięćdziesiąt pięć milionów skanów w Internecie na sekundę.

Eksperci uważali, że dotknęło to miliony komputerów na całym świecie. Dotknęło to wiele krajów, ale najbardziej ucierpiała Korea Południowa.

W Korei Południowej, gdzie trzy czwarte populacji ma dostęp do internetu, dostępność online była ograniczona przez osiem godzin.

Robak Slammer był w stanie zainfekować 75 000 hostów i miał przerwy w sieci, które spowodowały odwołanie lotów linii lotniczych i pewne problemy z bankomatami.

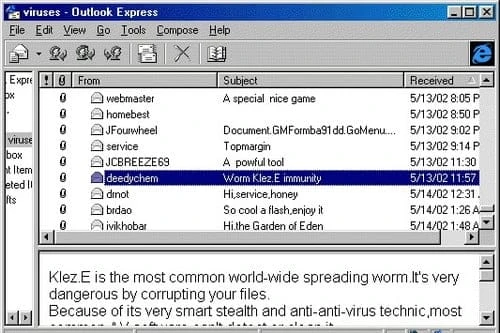

7 Klez.H (2002)

Klez.H po raz pierwszy pojawił się 15 kwietnia 2002 roku i dotyczył jednego na 300 e-maili.

W cyberprzestrzeni pojawiło się kilka wersji wirusa, ale najbardziej niebezpieczna jest Klez.H. Podczas ataku Klez.H atakuje system Windows, ale nie wpływa na pocztę e-mail Microsoft Outlook, ponieważ Microsoft był w stanie wzmocnić swoje możliwości antywirusowe.

Wirus wybiera kilka nazw z listy w książce adresowej, ale każdy e-mail używa innego zakresu tematu, nazw załączników i tekstu, co utrudnia śledzenie i identyfikację, który e-mail zawiera wirusa.

Firma zajmująca się bezpieczeństwem poczty elektronicznej z siedzibą w Londynie wyśledziła 775 000 kopii wirusa. Został nazwany jednym z największych wirusów, które dotknęły użytkowników komputerów.

6 Sasser (2004)

W maju 2004 r. eksperci komputerowi mieli do czynienia z czterema odmianami robaka, który rozprzestrzenił się na system operacyjny Windows. Robak był znany jako SasserA, SasserB, SasserC i SasserD. Robak atakował system Windows 2000, a także inne systemy operacyjne Windows, takie jak Windows 95, Windows 98, Windows XP i Windows ME.

Według eksperta ds. bezpieczeństwa z Ohio, robak Sasser był agresywny i ma zdolność szybkiego replikowania.

Sprawę komplikuje fakt, że w sieci krążył e-mail, który obiecywał „poprawkę” usunięcia robaka Sasser, ale powiedzieli, że „poprawka” zawierała również innego wirusa znanego jako Netsky-AC.

Eksperci uważali, że istnieje powiązanie między twórcami Sassera i Netsky'ego.

Większość wirusów komputerowych potrzebuje interwencji człowieka, aby się rozprzestrzenić, ale Sasser wykorzystał lukę LSASS, a następnie przeskanował kilka adresów internetowych, aż mógł użyć systemu. Następnie kopiuje się do katalogu systemu Windows jako plik wykonywalny, a następnie jest uruchamiany przy następnym uruchomieniu komputera.

Jeden objaw, że twój komputer jest uszkodzony, gdy komputer jest uruchamiany ponownie za każdym razem, gdy próbujesz przejść do trybu online. Sasser może przenosić się z jednej maszyny na drugą.

Sasser dotknął tajwańską pocztę, banki w Skandynawii i system kolejowy w Sydney w Australii.

Kiedy policja zbadała twórcę wirusa, okazało się, że 18-letni niemiecki uczeń szkoły średniej przyznał się do stworzenia wirusa. Nastolatek został aresztowany w mieście Rotenburg w północnych Niemczech z pomocą Microsoftu i FBI, ale później został zwolniony.

Eksperci uważali, że Sasser zainfekował ponad milion komputerów i uszkodził kilka systemów komputerowych. Zakłócenie dużych firm było również obwiniane Sasser.

5 Conficker (2008)

Conficker został zauważony 21 listopada 2008 r. Robak może infekować inne komputery w sieci i może naprawić błąd, ponieważ inne robaki próbujące tego samego są blokowane. Następnego dnia Microsoft zdecydowanie zasugerował swoim użytkownikom zastosowanie natychmiastowych aktualizacji w celu przeciwdziałania lukom w zabezpieczeniach, jednak maszyny zainfekowane Confickerem A zostały aktywowane. Następnie zaczął codziennie używać różnych zestawów 250 domen do innych instrukcji. Uważa się, że w tym czasie 500 000 komputerów jest już zainfekowanych tym robakiem.

Kilka dni po tym, jak strona internetowa zainfekowany komputer skontaktował się z trafficconverter w celu uzyskania aktualizacji, ale pliku tam nie ma. Dokładnie dwa miesiące później spis wykazał, że zainfekowanych jest około 1,5 miliona maszyn.

Wirus nie poprzestał na rozprzestrzenianiu się, ponieważ w styczniu 2009 r. wykryto inny wariant. W rzeczywistości Ministerstwo Obrony Wielkiej Brytanii zostało zainfekowane i zajęło dwa tygodnie, zanim udało im się usunąć szkody.

W lutym 2009 liczba maszyn zainfekowanych przez Confickera eksplodowała i dotyczyła milionów. W tym samym miesiącu Microsoft ogłosił nagrodę w wysokości 250 000 dolarów za wszelkie informacje o twórcach Confickera.

W marcu wykryto inny wariant Conficker C, który próbował pobrać najnowszą wersję ze wszystkich zainfekowanych komputerów.

Najgorsze jeszcze się nie skończyło, 1 kwietnia Conficker C połączył się z domenami w celu uzyskania instrukcji. W prima aprilis około dwóch milionów komputerów zostało zainfekowanych tym wariantem.

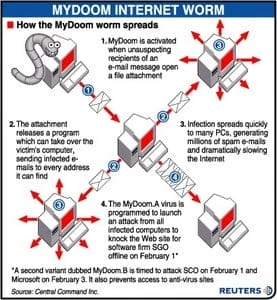

4 Najbardziej szkodliwy wirus komputerowy MyDoom (2004)

Nazywał się także MyDoom, ponieważ Novarg to wirus komputerowy, który blokował sieci i umożliwiał nieautoryzowany dostęp do komputera. Wirus rozprzestrzeniał się również w sieciach wymiany plików i był w stanie otworzyć „tylne drzwi” do komputerów.

Większość e-maili została wysłana z organizacji charytatywnych, organizacji lub instytucji edukacyjnych, więc może oszukać odbiorców, aby otworzyli wiadomość e-mail. MyDoom zbiera adresy e-mail z zainfekowanych komputerów i stamtąd wybiera inny adres jako następnego nadawcę. W MyDoom trudno jest ustalić prawdziwego nadawcę.

Tysiące e-maili zostało wysłanych w ciągu kilku godzin po odkryciu MyDoom. Robak atakował komputery korzystające z platformy Microsoft Windows.

Microsoft ogłosił, że wyznaczy nagrodę w wysokości 250 000 dolarów za wszelkie informacje, które mogą doprowadzić do aresztowania twórcy wirusa MyDoom. Według głównego radcy prawnego firmy Microsoft, Brada Smitha, robak MyDoom był atakiem przestępczym, ponieważ miał na celu zakłócenie pracy użytkowników komputerów.

Oprócz Microsoftu, SCO Group ogłosiło także kolejną nagrodę w wysokości 250 000 dolarów za wszelkie informacje, które doprowadzą do aresztowania twórcy MyDoom.

Oczekiwano, że wirus MyDoom będzie kosztował każdą firmę do 250 milionów dolarów w postaci utraconej produktywności i wydatków technicznych.

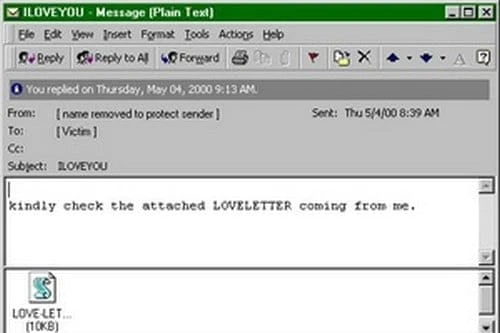

3 kocham cię błąd (2000)

Błąd iloveyou został po raz pierwszy zauważony w Hongkongu i stopniowo rozprzestrzenił się na zachód. Zainfekował komputery firmowe i rządowe. Firmy antywirusowe w USA otrzymały wiele telefonów od swoich klientów, którzy zgłaszali powszechne infekcje.

Eksperci ds. bezpieczeństwa komputerowego oszacowali, że uszkodzenia oprogramowania wyniosły 100 milionów dolarów, a nawet przewidywali, że koszt może nawet przekroczyć 1 miliard dolarów.

Błąd zainfekował nawet system komputerowy Senatu Stanów Zjednoczonych iw tym czasie system poczty elektronicznej został siłą zamknięty, ale w Kongresie Stanów Zjednoczonych zaobserwowano tylko minimalne skutki.

W Hongkongu błąd dotknął firmy public relations, a także kilka firm inwestycyjnych. Błąd dotknął azjatyckie giełdy Wall Street i Dow Jones Newswires.

Jak to działa? Wielu popadło w bakcyla iloveyou, ponieważ otrzymali e-mail z dołączonym „listem miłosnym”. W pliku skrypt Visual Basic, który zawiera ładunek wirusa. Gdy załączona wiadomość e-mail zostanie otwarta, komputer zostanie zainfekowany i rozprzestrzeni się, wysyłając się ponownie na inną wiadomość e-mail i zostanie wysłany nieświadomie do innego użytkownika poczty e-mail w książce adresowej.

Twórcą błędu iloveyou był filipiński student informatyki, Onel de Guzman. Światowa obława rozpoczęła się po przeprowadzeniu ataku, którego kulminacją było aresztowanie de Guzmana. Jednak Departament Sprawiedliwości Filipin nakazał uwolnienie de Guzmana, ponieważ w tym czasie na Filipinach nie obowiązywały żadne przepisy zakazujące hakowania.

2 Gameover Zeus (2014)

Władze Stanów Zjednoczonych powiedziały w czerwcu 2014 r., że są w stanie zakłócić działanie bardzo wyrafinowanych rodzajów złośliwego oprogramowania, które służyło do kradzieży milionów dolarów od ludzi na całym świecie.

Botnet Gameover Zeus to sieć wirusów, która infekuje komputery i atakuje małe firmy, podczas gdy Cryptolocker to złośliwe oprogramowanie, które szyfruje twoje pliki i może być używane do pobierania okupu od właścicieli komputerów, którzy chcieli uzyskać dostęp do własnych plików.

Według doniesień FBI Gameover Zeus był odpowiedzialny za ponad 100 milionów dolarów strat w ofiarach ze Stanów Zjednoczonych, a kolejny milion z komputerów osobistych na całym świecie został zainfekowany od 2011 roku.

Tymczasem w 2013 roku Cryptolocker był odpowiedzialny za atak na 200 000 komputerów, z czego połowa pochodzi ze Stanów Zjednoczonych. W ciągu zaledwie pierwszych dwóch miesięcy od ofiar komputerowych wyłudzono 27 milionów dolarów.

Jeden z departamentów policji w Swansea w stanie Massachusetts zapłacił cyberprzestępcom okup tylko po to, aby ponownie uzyskać dostęp do plików po zainfekowaniu systemu Cryptolockerem.

Inna ofiara straciła 6,9 miliona dolarów w oszukańczym przelewie z konta bankowego.

Prokuratorzy federalni stwierdzili, że za Gameover Zeus odpowiada gang cyberprzestępców w Rosji. Stany Zjednoczone prowadzą poważne rozmowy z władzami rosyjskimi w celu zapewnienia aresztowania, ale w tej chwili jest to mało prawdopodobne.

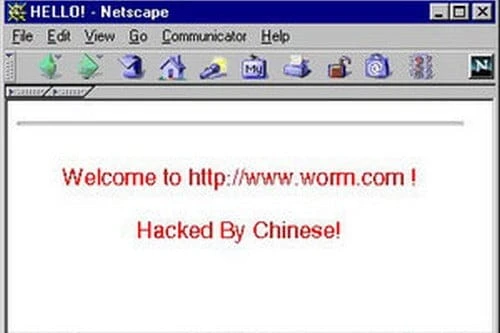

1 Najbardziej szkodliwy kod wirusa komputerowego Czerwony (2001)

Kod czerwony zainfekował ponad 225 000 systemów komputerowych na całym świecie, w których witryny, na które został narażony, wyświetlały komunikaty „Zhakowane przez Chińczyków”. Ale pomimo wiadomości dokładne pochodzenie wirusa było niejasne.

Ostatecznym celem robaka było zebranie sił poprzez zainfekowanie komputera i umożliwienie tym komputerom zaatakowania numerycznego adresu internetowego reprezentującego Biały Dom.

Ale Biały Dom był przygotowany na cyberatak, ponieważ najwyraźniej zmienił swoją stronę internetową na inny adres IP, aby uniknąć ewentualnych ataków.

Centrum Koordynacyjne CERT, zespół reagowania kryzysowego znajdujący się na Uniwersytecie Carnegie Melllon, poinformowało, że zainfekowanych zostało co najmniej 225 000 komputerów.

W międzyczasie, według US Computer Emergency Response Team, Code Red zainfekował dziesiątki tysięcy stron internetowych. Oszacowano, że koszt szkód spowodowanych przez Code Red wyniósł około 1,2 miliarda dolarów.

Scenariusz: Angelica Rich

Comments are closed, but trackbacks and pingbacks are open.