10 virus informatiques les plus dommageables

Les virus informatiques ne se limitent pas à effacer les informations de votre disque dur. Le virus informatique avait causé 8,5 milliards de dollars de pertes aux consommateurs rien qu’en 2008. Si vous pensez que vous êtes si intelligent pour ne pas tomber dans le piège d’un virus informatique, comment réagiriez-vous si le virus informatique avait utilisé la célèbre star du tennis Anna Kournikova pour piéger ses victimes? Le virus Anna Kournikova était si notoire qu’il avait paralysé des milliers de serveurs dans le monde entier, mais il ne figurait même pas sur notre liste car d’autres virus informatiques étaient jugés plus dommageables.

Dix Stuxnet (2010)

Stuxnet, un ver informatique a été découvert en juillet 2010 et contrairement à d’autres vers, ce ver cible spécifiquement les ordinateurs, qui gèrent des infrastructures critiques telles que le traitement de l’eau, les oléoducs, les gazoducs et le réseau électrique.

Selon Sean McGurk, chef du centre de cybersécurité au département de la sécurité intérieure, ce ver peut pénétrer dans n’importe quel système et voler n’importe quelle formule nécessaire à la fabrication de quelque chose. Gurk a appelé Stuxnet comme un « changeur de jeu ».

Il n’y avait vraiment aucune installation spécifique dans laquelle le ver était utilisé pour attaquer cependant, Symantec, une société de sécurité populaire avait déclaré que les centrales nucléaires de l’Iran étaient la cible du ver.

Symantec avait découvert qu’il y avait 44 000 infections Stuxnet dans le monde. Dans lesquels 1 600 provenaient des États-Unis, mais 60% des infections ont été détectées en Iran.

9 SirCam (2001)

SirCam est un bogue informatique sournois, qui a fonctionné pour voler des fichiers et les propager sur Internet. Le virus SirCam est un bug voyou qui a même victime de l’ancien président ukrainien Leonid Kuchma. En raison du bogue, l’emploi du temps surveillé du président a été annoncé au public et s’est répandu dans le monde entier.

Le dossier sensible du président ukrainien comprenait les activités et l’itinéraire de Koutchma, qui était lié à l’indépendance anniversaire de l’Ukraine à l’époque.

Le bogue SirCam a été détecté pour la première fois en juillet 2001 et a été considéré à cette époque comme le bogue le plus répandu sur Internet. Des utilisateurs d’ordinateurs individuels s’étaient plaints de Norton Antivirus et Symantec n’était pas en mesure de détecter et de nettoyer le bogue.

La SirCam s’est répandue en ouvrant le document joint dans l’e-mail. Le destinataire de l’e-mail sans méfiance ouvrira probablement l’e-mail, qui commence toujours par « Bonjour, comment allez-vous? », Et l’e-mail se termine généralement par « A plus tard et merci ». La partie centrale de la lettre demandera au destinataire d’ouvrir le fichier joint car l’expéditeur demande un avis sur quelque chose. Si le document joint est ouvert, le bogue se propage sur votre disque dur et le processus recommence.

SirCam avait envoyé des e-mails embarrassants aux utilisateurs infectés par le virus. SirCam avait infiltré Windows, récupère les documents du disque dur puis les envoie au hasard en pièce jointe à toutes les adresses e-mail actives du carnet d’adresses.

L’horreur des utilisateurs individuels était horrible car ils ont vite découvert que des documents privés tels que des images, des CV et des lettres personnelles étaient envoyés à des inconnus.

Le bogue n’était pas seulement disponible en anglais, mais aussi des variantes espagnoles ont également été diffusées. Symantec a été obligé de mettre à jour un deuxième patch pour que ses utilisateurs nettoient le bogue.

Le virus SirCam avait touché 96 pays, mais les pays les plus touchés sont les États-Unis et le Royaume-Uni.

Mais après avoir frappé les États-Unis et l’Europe, le ver de messagerie a également affecté le Japon. Selon le rapport de Sony Electronics, ils avaient détecté et supprimé 6 000 e-mails infectés par SirCam.

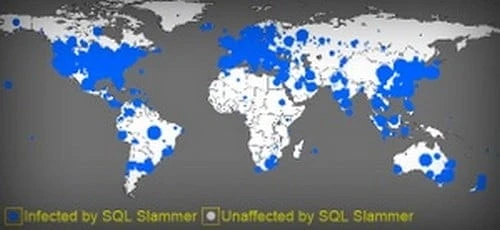

8 Slammer (2003)

SQL Slammer est un ver qui avait ciblé la faiblesse trouvée dans le logiciel de base de données de Microsoft. Le ver avait profité de l’ancienne faille de sécurité du logiciel serveur. Une fois que le ver a infecté le serveur, il enverra alors plusieurs demandes de données qui seront transmises à une autre adresse Internet, augmentant ainsi les chances d’infecter d’autres ordinateurs. Cependant, le ver lui-même n’infecte aucun ordinateur de bureau et il ne peut pas se répliquer dans les e-mails. Mais l’effet était dévastateur, il avait enlisé les réseaux et avait provoqué la mise hors ligne de plusieurs sites Web.

SQL Slammer est un ver qui avait ciblé la faiblesse trouvée dans le logiciel de base de données de Microsoft. Le ver avait profité de l’ancienne faille de sécurité du logiciel serveur. Une fois que le ver a infecté le serveur, il enverra alors plusieurs demandes de données qui seront transmises à une autre adresse Internet, augmentant ainsi les chances d’infecter d’autres ordinateurs. Cependant, le ver lui-même n’infecte aucun ordinateur de bureau et il ne peut pas se répliquer dans les e-mails. Mais l’effet était dévastateur, il avait enlisé les réseaux et avait provoqué la mise hors ligne de plusieurs sites Web.

La propagation a commencé le 25 janvier 2003, alors qu’elle commençait à se répandre, elle avait doublé sa taille toutes les 8,5 secondes. En dix minutes, il a pu infecter 90% des hôtes les plus vulnérables. À son apogée ou environ 3 minutes après sa sortie, le ver avait déjà cinquante-cinq millions de scans par seconde sur Internet.

Les experts estiment qu’il a affecté des millions d’ordinateurs dans le monde. De nombreux pays ont été touchés, mais le plus durement touché a été la Corée du Sud.

En Corée du Sud, où les trois quarts de la population bénéficient d’un accès à Internet, l’accessibilité en ligne a été paralysée pendant huit heures.

Le ver Slammer a pu infecter 75 000 hôtes et a connu des pannes de réseau qui ont entraîné l’annulation de vols aériens et certains problèmes dans les distributeurs automatiques de billets.

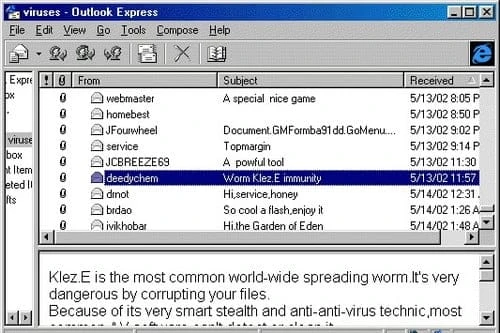

7 Klez.H (2002)

Klez.H est apparu pour la première fois le 15 avril 2002 et avait affecté un courrier électronique sur 300.

Klez.H est apparu pour la première fois le 15 avril 2002 et avait affecté un courrier électronique sur 300.

Plusieurs versions du virus ont été publiées dans le cyberespace mais la plus dangereuse est le Klez.H. Lors de son attaque, Klez.H attaque le Windows mais cela n’affecte pas le courrier électronique de Microsoft Outlook puisque Microsoft a pu renforcer sa capacité anti-virus.

Le virus fonctionne en choisissant plusieurs noms dans la liste du carnet d’adresses, mais chaque e-mail utilise une plage différente d’objet, de noms de pièces jointes et de texte, ce qui rend difficile le traçage et l’identification des e-mails contenant le virus.

Une société de sécurité de messagerie basée à Londres avait retracé 775 000 copies par le virus. Il a été surnommé l’un des plus gros virus ayant affecté les utilisateurs d’ordinateurs.

6 Sasser (2004)

En mai 2004, des experts en informatique ont eu affaire à quatre variantes de ver qui s’étaient propagées au système d’exploitation Windows. Le ver était connu sous les noms de SasserA, SasserB, SasserC et SasserD. Le ver avait ciblé Windows 2000 ainsi que d’autres systèmes d’exploitation Windows comme Windows 95, Windows 98 et Windows XP et Windows ME.

En mai 2004, des experts en informatique ont eu affaire à quatre variantes de ver qui s’étaient propagées au système d’exploitation Windows. Le ver était connu sous les noms de SasserA, SasserB, SasserC et SasserD. Le ver avait ciblé Windows 2000 ainsi que d’autres systèmes d’exploitation Windows comme Windows 95, Windows 98 et Windows XP et Windows ME.

Selon un expert en sécurité de l’Ohio, le ver Sasser était agressif et a la capacité de se répliquer rapidement.

Ce qui rend les choses plus compliquées, c’est qu’un e-mail a circulé sur le net, qui promettait un «correctif» pour supprimer le ver Sasser, mais ils ont dit que «correctif» contenait également un autre virus connu sous le nom de Netsky-AC.

Les experts pensaient qu’il y avait un lien entre les créateurs de Sasser et Netsky.

La plupart des virus informatiques nécessitent une intervention humaine pour se propager, mais Sasser a utilisé la vulnérabilité de LSASS, puis a analysé plusieurs adresses Internet jusqu’à ce qu’il puisse utiliser un système. Ensuite, il se copie dans le répertoire de Windows en tant que fichier exécutable et il est ensuite lancé au prochain démarrage de votre PC.

Un symptôme que votre PC est affecté lorsque le PC redémarre à chaque fois que vous essayez de vous connecter en ligne. Sasser peut se propager d’une machine à une autre.

Sasser avait affecté la poste taïwanaise, des banques en Scandinavie et un système de train à Sydney en Australie.

Lorsque la police a enquêté sur le créateur du virus, on a appris qu’un lycéen allemand de 18 ans avait admis avoir créé le virus. L’adolescent a été arrêté dans la ville de Rotenburg dans le nord de l’Allemagne avec l’aide de Microsoft et du FBI, mais il a ensuite été libéré.

Les experts estiment que Sasser a infecté plus d’un million d’ordinateurs et mis hors service plusieurs systèmes informatiques. La perturbation des grandes entreprises a également été imputée à Sasser.

5 Conficker (2008)

Conficker a été repéré le 21 novembre 2008, le ver peut infecter d’autres ordinateurs sur un réseau et il peut corriger le bogue car d’autres vers essayant la même chose sont bloqués. Le lendemain, Microsoft avait fortement suggéré à ses utilisateurs d’appliquer des mises à jour immédiates pour contrer les vulnérabilités, cependant, les machines infectées par Conficker A étaient activées. Il a ensuite commencé à utiliser différents ensembles de 250 domaines chaque jour pour d’autres instructions. À cette époque, 500 000 ordinateurs seraient déjà infectés par ce ver.

Conficker a été repéré le 21 novembre 2008, le ver peut infecter d’autres ordinateurs sur un réseau et il peut corriger le bogue car d’autres vers essayant la même chose sont bloqués. Le lendemain, Microsoft avait fortement suggéré à ses utilisateurs d’appliquer des mises à jour immédiates pour contrer les vulnérabilités, cependant, les machines infectées par Conficker A étaient activées. Il a ensuite commencé à utiliser différents ensembles de 250 domaines chaque jour pour d’autres instructions. À cette époque, 500 000 ordinateurs seraient déjà infectés par ce ver.

Quelques jours, après un site Web, trafficconverter a été contacté par un pc infecté pour toute mise à jour mais le fichier n’est pas là. Exactement, deux mois plus tard, le recensement a révélé qu’environ 1,5 million de machines sont infectées.

Le virus n’y a pas empêché de se propager car une autre variante a été découverte en janvier 2009. En fait, le ministère de la Défense du Royaume-Uni a été infecté et il a fallu deux semaines avant de pouvoir effacer les dégâts.

En février 2009, le nombre de machines infectées par Conficker avait explosé et des millions avaient été touchés. Ce même mois, Microsoft avait annoncé 250 000 dollars en récompense de toute information pouvant être donnée sur les créateurs de Conficker.

En mars, une autre variante de Conficker C a été repérée et il a essayé tous les ordinateurs infectés pour obtenir la dernière variante.

Le pire n’était pas fini, le 1er avril, Conficker C s’était connecté aux domaines pour les instructions. En ce jour du poisson d’avril, environ deux millions d’ordinateurs ont été infectés par cette variante.

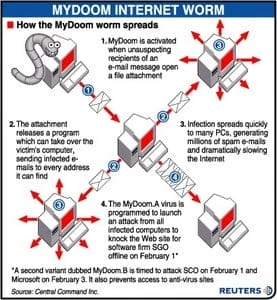

4 MyDoom, virus informatique le plus dommageable (2004)

MyDoom a également appelé, car Novarg est un virus informatique qui avait obstrué les réseaux et avait permis un accès non autorisé au PC. Le virus s’est également propagé aux réseaux de partage de fichiers et a pu ouvrir une «porte dérobée» aux ordinateurs.

MyDoom a également appelé, car Novarg est un virus informatique qui avait obstrué les réseaux et avait permis un accès non autorisé au PC. Le virus s’est également propagé aux réseaux de partage de fichiers et a pu ouvrir une «porte dérobée» aux ordinateurs.

La plupart des courriels semblaient avoir été envoyés par des organismes de bienfaisance, des organisations ou des établissements d’enseignement afin qu’il puisse tromper ses destinataires pour qu’ils ouvrent le courriel. MyDoom récolte les adresses e-mail des ordinateurs infectés et à partir de là, il choisit une autre adresse comme prochain expéditeur. Dans MyDoom, il est difficile de déterminer le véritable expéditeur.

Des milliers d’e-mails ont été déclenchés quelques heures après la découverte de MyDoom. Le ver avait affecté les ordinateurs utilisant la plate-forme Microsoft Windows.

Microsoft avait annoncé qu’il donnerait une récompense de 250000 dollars pour toute information pouvant conduire à l’arrestation du créateur du virus MyDoom. Selon l’avocat général de Microsoft, Brad Smith, le ver MyDoom était une attaque criminelle car il avait l’intention de perturber les utilisateurs d’ordinateurs.

Outre le Microsoft, le groupe SCO a également annoncé une autre récompense de 250 000 $ pour toute information, ce qui conduira à l’arrestation du créateur de MyDoom.

On s’attendait à ce que le virus MyDoom coûte à chaque entreprise 250 millions de dollars en perte de productivité et en dépenses techniques.

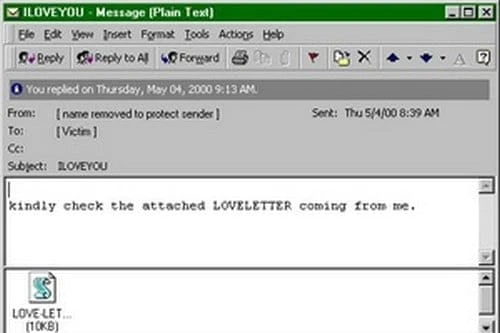

3 bogue iloveyou (2000)

Le virus iloveyou a été repéré pour la première fois à Hong Kong et s’est progressivement propagé vers l’ouest. Il avait infecté les ordinateurs des entreprises et du gouvernement. Les sociétés antivirus aux États-Unis avaient reçu de nombreux appels de leurs clients concernés qui avaient signalé des infections généralisées.

Le virus iloveyou a été repéré pour la première fois à Hong Kong et s’est progressivement propagé vers l’ouest. Il avait infecté les ordinateurs des entreprises et du gouvernement. Les sociétés antivirus aux États-Unis avaient reçu de nombreux appels de leurs clients concernés qui avaient signalé des infections généralisées.

Les experts en sécurité informatique ont estimé que les dommages logiciels s’étaient élevés à 100 millions de dollars et avaient même prédit que le coût pourrait même dépasser 1 milliard de dollars.

Le bogue avait même infecté le système informatique du Sénat des États-Unis et cette fois-là, le système de messagerie a été fermé de force, mais au Congrès américain, seuls des effets minimes ont été observés.

A Hong Kong, le bug avait affecté les sociétés de relations publiques ainsi que plusieurs sociétés d’investissement. L’Asian Wall Street et les Dow Jones Newswires ont été affectés par le bogue.

Comment ça fonctionne? Beaucoup étaient tombés dans le bogue iloveyou parce qu’ils avaient reçu un e-mail dans lequel une «lettre d’amour» était jointe. Dans le fichier, un script Visual Basic contenant la charge utile du virus. Lorsque l’e-mail joint est ouvert, l’ordinateur sera alors infecté et il se propagera en se renvoyant à un autre e-mail et il sera envoyé à son insu à un autre utilisateur de messagerie dans le carnet d’adresses.

Un étudiant en informatique philippin, Onel de Guzman, a été le créateur du bogue iloveyou. La chasse à l’homme dans le monde avait commencé après l’attaque, qui a abouti à l’arrestation de de Guzman. Cependant, le ministère de la Justice des Philippines avait ordonné la libération de Guzman car il n’y avait pas de lois contre le piratage aux Philippines pendant cette période.

2 Gameover Zeus (2014)

Les autorités américaines avaient déclaré en juin 2014 qu’elles étaient en mesure de perturber des types très sophistiqués de logiciels malveillants qui étaient utilisés pour voler des millions de dollars à des personnes du monde entier.

Les autorités américaines avaient déclaré en juin 2014 qu’elles étaient en mesure de perturber des types très sophistiqués de logiciels malveillants qui étaient utilisés pour voler des millions de dollars à des personnes du monde entier.

Le botnet Gameover Zeus est un réseau de virus qui infecte les ordinateurs et cible les petites entreprises, tandis que Cryptolocker est un logiciel malveillant qui crypte vos fichiers et peut être utilisé pour extraire les paiements de rançon des propriétaires de PC qui souhaitaient accéder à leurs propres fichiers.

Selon les rapports du FBI, Gameover Zeus était responsable de plus de 100 millions de dollars de pertes en victimes des États-Unis et un autre million de PC dans le monde entier avait été infecté depuis 2011.

Pendant ce temps, en 2013, Cryptolocker était responsable d’une attaque à 200 000 pc, dont la moitié provient des États-Unis. En seulement deux mois, 27 millions de dollars ont été extorqués aux victimes informatiques.

Un service de police de Swansea, dans le Massachusetts, avait payé une rançon aux cybercriminels juste pour avoir à nouveau accès aux fichiers après que le système ait été infecté par Cryptolocker.

Une autre victime avait perdu 6,9 millions de dollars dans un virement bancaire frauduleux d’un compte bancaire.

Les procureurs fédéraux ont déclaré qu’un gang de cybercriminels en Russie était responsable de Gameover Zeus. Les États-Unis sont en pourparlers sérieux avec les autorités russes pour obtenir une arrestation, mais il est peu probable pour le moment.

1 Code de virus informatique le plus dommageable rouge (2001)

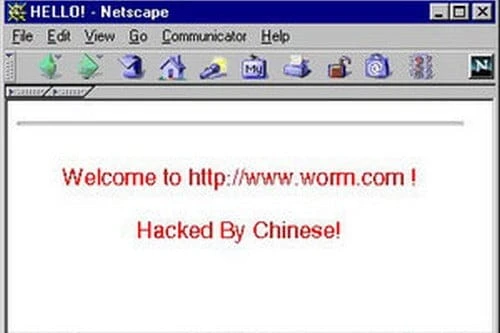

Code red avait infecté plus de 225 000 systèmes informatiques dans le monde dans lesquels les sites concernés affichaient des messages «Hacked by Chinese». Mais malgré le message, l’origine exacte du virus n’était pas claire.

Code red avait infecté plus de 225 000 systèmes informatiques dans le monde dans lesquels les sites concernés affichaient des messages «Hacked by Chinese». Mais malgré le message, l’origine exacte du virus n’était pas claire.

Le but ultime du ver était de rassembler des forces en infectant le PC et de laisser ces ordinateurs attaquer une adresse Internet numérique qui représentait la Maison Blanche.

Mais la Maison Blanche était préparée à la cyberattaque car elle a apparemment changé son site Web en une adresse IP différente pour éviter toute attaque possible.

Le Centre de coordination du CERT, équipe d’intervention d’urgence située à l’ Université Carnegie Melllon, a signalé qu’au moins 225 000 ordinateurs ont été infectés.

Pendant ce temps, selon l’équipe américaine d’intervention en cas d’urgence informatique, Code Red, avait infecté des dizaines de milliers de sites Internet. On a estimé que le coût des dommages de Code Red était d’environ 1,2 milliard de dollars.

Écrit par: Angelica Rich