Top 10 hakerów, którzy napisali historię

W naszym zestawieniu przedstawiamy 10 najbardziej znanych osób, które można określić mianem hakera. Wchodzili do systemów komputerowych lub telefonicznych i korzystali z tych systemów zgodnie z własnymi życzeniami, wynikającymi z posiadanej wiedzy i umiejętności technicznych.

10 najlepszych hakerów świata, którzy napisali historię:

1 Konrad Zuse

Wszystko zaczęło się od Konrada Zuse, pierwszego hakera komputerowego. Może nie w dosłownym tego słowa znaczeniu, ale żaden haker nie mógłby nic zmienić bez swojej pracy.

Zuse Z3 opracował pierwszy programowalny komputer na świecie. Właściwie zaczął od Z1, który zbudował w salonie swoich rodziców i ukończył w 1938. Z3 został ukończony w 1941. Często uważany za wynalazcę nowoczesnego komputera.

2 John „Kapitan Crunch" Draper

John Draper zaczął hakować komputery, zanim naprawdę weszły na górę. Zaimplementował język programowania Forth i pierwszy edytor tekstu na komputery Apple o nazwie „Easy Writer”.

W latach 70. Draper zajmował się technikami hakerskimi i był pionierem obchodzenia barier technicznych. Wykonał telefon – phreaking przy użyciu dobrze znanego Blue Boxa, dzięki czemu można było dzwonić za darmo na telefony analogowe. W tym czasie system był kontrolowany przez analogowe sekwencje tonów, za pomocą których można było również inicjować bezpłatne połączenia międzystrefowe lub międzynarodowe. Ta technika hakerska została nazwana „phreakingiem”. Jednym z najważniejszych narzędzi do hakowania telefonu jest Pennywhistle z pudełka płatków śniadaniowych Cap’n Crunch.

Draper opracował Blue Box, urządzenie, za pomocą którego można było wydawać liczne dźwięki kontrolne firm telefonicznych.

3 Stefan Woźniak

Woźniak jest rówieśnikiem Johna Drapera i znał się również na phreakingu. Po tym, jak Draper opublikował w klubie komputerowym spotkanie ze szczegółami swojego Blue Box, Woźniak zbudował własną wersję.

Steve Jobs dostrzegł potencjał rynkowy urządzenia i obaj Steve’owie założyli swoją pierwszą firmę. Ze sprzedaży kalkulatorów Wozniak HP uzyskali wystarczający dochód, aby zbudować Apple I.

4 Roberta Tappana Morrisa

Absolwent Uniwersytetu Cornell, Robert Morris, opracował pierwszego robaka komputerowego. Według własnych wypowiedzi chciał uchwycić wielkość internetu. Po udostępnieniu oprogramowania 2 listopada 1988 roku zainfekował 6000 komputerów, co stanowiło wówczas około 10 procent komputerów podłączonych do Internetu.

Z powodu błędu programistycznego robak rozmnożył się nadmiernie i spowodował przeciążenie wielu komputerów. 1989, Morris jako pierwszy został skazany na podstawie ustawy o oszustwach i nadużyciach komputerowych z 1986 r.

5 znaków „PhiberOptik” Abene

Większość ekspertów komputerowych prawdopodobnie zna Marka Abene. Miał firmę telefoniczną AT&T. Jako członek grupy hakerskiej Masters of Deception Abene często bawił się w systemach AT&T.

Dzięki swoim umiejętnościom hakerskim rozbił system AT&T i 60 000 klientów pozostało bez telefonu przez około 9 godzin. Abene szybko został zidentyfikowany jako winowajca. Secret Service skonfiskowało jego sprzęt. AT & T musiał później przyznać, że awaria była spowodowana błędem. Mimo to Abene został skazany i trafił na rok do więzienia. Był pierwszym zatrzymanym hakerem .

6 Kevin „Mroczny Dante” Poulsen

Poulsen prowadzony przez jednego z najfajniejszych hakerów wszechczasów. Wszystkie linie radiowe stacji radiowej KIIS-FM w Los Angeles. Ta stacja radiowa obiecała, że 102. rozmówca programu wygra Porsche 944 S2.

Poulsen przejął wszystkie linie telefoniczne i nadajnik, zapewniając w ten sposób, że jego połączenie było właściwe. Linia telefoniczna przestała działać później podczas audycji.

Później ukrywał się i był poszukiwany przez FBI. Wylądował nawet w amerykańskim tzw. nierozwiązanym „Akcie nr XY… nierozwiązanym.”. 1991 Poulsen został aresztowany i przyznał się do licznych przestępstw przeciwko niemu.

Później dokonał zwrotu o 180 stopni i pracował nad wyjaśnieniem wielu przestępstw komputerowych.

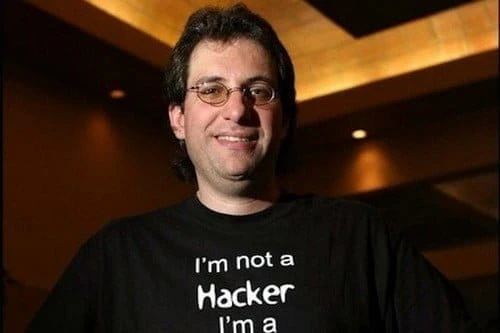

7 Kevina Mitnicka

Kevin Mitnick jest prawdopodobnie najbardziej znanym hakerem na świecie. Udało mu się jako pierwszy znaleźć na liście FBI najbardziej poszukiwanych osób na świecie. Włamał się do systemów Nokii i Motoroli.

Zhakował system biletowy systemu autobusowego Los Angeles, przez który mógł podróżować dowolnym autobusem w całym stanie. Poprzez numer telefonu podany przez przyjaciela zhakował główne oprogramowanie DEC (Digital Equipment Corporation).

W 1979 roku, w wieku 16 lat, po raz pierwszy włamał się do komputera i skopiował zastrzeżone oprogramowanie. Po dwóch i pół roku został aresztowany i spędził pięć lat w więzieniu. Obecnie prowadzi własną firmę ochroniarską.

8 Tsutomu Shimomura

Nie wszyscy hakerzy są „źli”. Tsutomu Shimomura upewnił się, że Kevin Mitnick został skazany. Pomógł i współpracował z FBI w aresztowaniu słynnego hakera Mitnicka.

W 1994 Mitnick ukradł osobiste pliki Shimomury i opublikował je w Internecie. Shimomura udało się namierzyć Mitnicka. Niektórzy autorzy uważają jego udział w sprawie / aresztowaniu Mitnicka za wątpliwy.

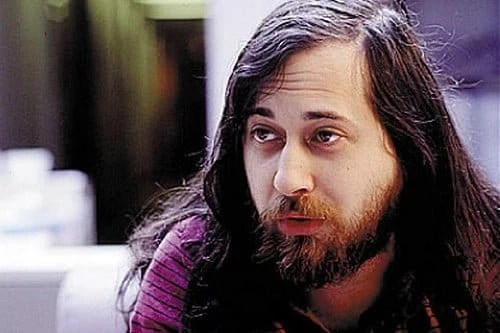

9 Richarda Stallmana

Stallman był studentem i programistą w Laboratorium Sztucznej Inteligencji MIT. Był już open source i zemścił się na MIT na ograniczeniu używania komputerów w laboratorium. Na uczelni stworzono dla studentów chroniony hasłem system komputerowy. Odszyfrował hasła i wysłał je do użytkowników w postaci zwykłego tekstu, proponując ponowne oddanie hasła w przyszłości, aby umożliwić anonimowy dostęp.

Później Stallman opracował Powszechną Licencję Publiczną GPL i system operacyjny GNU, całkowicie wolny system Unix.

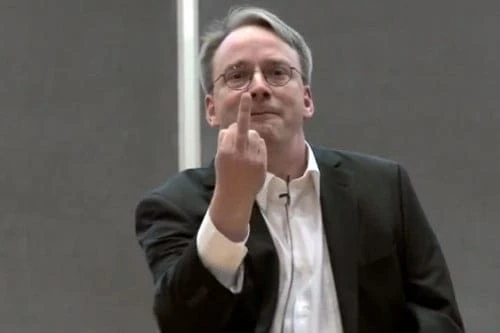

10 Linusa Torvaldsa

Linus Torvalds rozpoczął swoją karierę hakerską na starym Commodore VIC-20 i Sinclair QL, które znacznie ulepszył. Na QL zaprogramował swój własny edytor tekstu, a nawet klon Pac-Mana o nazwie Cool Man.

W 1991 roku kupił komputer PC z procesorem Intel 80386 i zaczął pracować nad Linuksem, którego najpierw opublikował na własnej licencji, ale później na licencji GNU GPL. Był główną siłą napędową rozwoju jądra Linuksa.

Comments are closed, but trackbacks and pingbacks are open.