10 mest skadelige datavirus

Datavirus er mer enn bare å tørke opp informasjonen på harddisken. Datavirus hadde forårsaket 8,5 milliarder dollar i forbrukertap bare i 2008. Hvis du tror at du er så intelligent å ikke falle for datavirus, hvordan vil du reagere hvis dataviruset hadde brukt den berømte tennisstjernen Anna Kournikova for å fange ofrene? Anna Kournikova-viruset var så beryktet at det hadde lammet tusenvis av servere over hele verden, men det gjorde det ikke engang til vår liste, ettersom annet datavirus ble ansett som mer skadelig.

10 Stuxnet (2010)

Stuxnet, en datamaskorm ble oppdaget i juli 2010, og i motsetning til andre ormer, er denne ormen spesielt rettet mot datamaskiner som driver kritisk infrastruktur som vannbehandling, oljerør, gassrørledninger og kraftnett.

I følge Sean McGurk, leder for Cybersecurity Center ved Department of Homeland Security, kan denne ormen komme inn i ethvert system og stjele enhver formel som trengs for å produsere noe. Gurk kalte Stuxnet som en «game changer».

Det var egentlig ikke noe spesifikt anlegg der ormen ble brukt til å angripe, men Symantec, et populært sikkerhetsfirma, hadde sagt at kjernefysiske anlegg i Iran var målet for ormen.

Symantec hadde funnet ut at det var 44 000 Stuxnet-infeksjoner over hele verden. I hvilke 1600 var fra USA, men 60% av infeksjonene ble funnet i Iran.

9 SirCam (2001)

SirCam er en skjult datamaskinfeil, som jobbet med å stjele filer og spre den til internett. SirCam-viruset er en rogue bug som hadde utsatt selv den tidligere Ukrainas president Leonid Kuchma. På grunn av feilen ble presidentens bevoktede tidsplan kunngjort for publikum og spredt over hele verden.

Den følsomme filen til den ukrainske presidenten hadde inkludert aktivitetene og reiseruten til Kuchma, som var knyttet til jubileumsuavhengigheten til Ukraina den gang.

SirCam-feilen ble først oppdaget i juli 2001 ble ansett i løpet av den tiden som den mest utbredte feilen på internett. Individuelle databrukere hadde klaget på at Norton Antivirus og Symantec ikke var i stand til å oppdage og rense feilen.

SirCam ble spredt ved å åpne vedlagte dokument i e-posten. Intetanende e-postmottaker vil sannsynligvis åpne e-posten, som alltid starter med «Hei, hvordan har du det?», Og e-posten ender vanligvis på «Vi sees senere og takk.» Den midterste delen av brevet vil be mottakeren om å åpne den vedlagte filen fordi avsenderen ber om råd om noe. Hvis det vedlagte dokumentet åpnes, vil feilen spre seg til harddisken din og prosessen begynner på nytt.

SirCam hadde forårsaket pinlige e-poster til brukere infisert med viruset. SirCam hadde infiltrert Windows, får dokumenter fra harddisken og send det deretter tilfeldig som et vedlegg til alle de aktive e-postadressene i adresseboken.

Skrekkene til individuelle brukere var forferdelige da de snart fant ut at private dokumenter som bilder, CV og personlige brev ble sendt til totalt fremmede.

Feilen var ikke bare tilgjengelig på engelsk, men også spanske varianter ble også spredt. Symantec ble tvunget til å oppdatere en ny oppdatering for brukerne for å rense feilen.

SirCam-viruset hadde rammet 96 land, men det hardest rammede landet er USA og Storbritannia.

Men etter å ha truffet USA og Europa, påvirket e-postormen også Japan. Ifølge rapporten fra Sony elektronikk hadde de oppdaget og fjernet 6000 SirCam-infiserte e-postmeldinger.

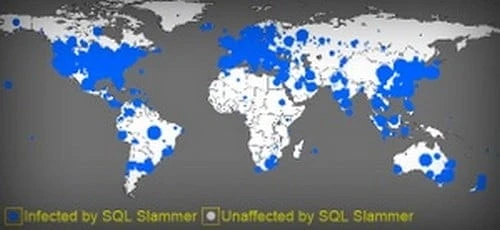

8 Slammer (2003)

SQL Slammer er en orm som hadde målrettet svakheten som ble funnet i Microsoft databaseprogramvaren. Ormen hadde utnyttet det gamle sikkerhets smutthullet i serverprogramvaren. Når ormen hadde infisert serveren, vil den sende flere dataforespørsler som vil bli videresendt til annen internettadresse, og dermed øke sjansene for å infisere andre datamaskiner. Ormen infiserer imidlertid ikke noen stasjonær datamaskin, og den kan ikke replikere seg selv i e-postene. Men effekten var ødeleggende, den hadde kjørt ned nettverk og hadde fått flere nettsteder til å gå offline.

SQL Slammer er en orm som hadde målrettet svakheten som ble funnet i Microsoft databaseprogramvaren. Ormen hadde utnyttet det gamle sikkerhets smutthullet i serverprogramvaren. Når ormen hadde infisert serveren, vil den sende flere dataforespørsler som vil bli videresendt til annen internettadresse, og dermed øke sjansene for å infisere andre datamaskiner. Ormen infiserer imidlertid ikke noen stasjonær datamaskin, og den kan ikke replikere seg selv i e-postene. Men effekten var ødeleggende, den hadde kjørt ned nettverk og hadde fått flere nettsteder til å gå offline.

Spredningen begynte i januar 25, 2003, da den begynte å spre seg, hadde den doblet størrelsen hvert 8,5 sekund. I løpet av ti minutter klarte den å infisere 90% av de mest sårbare vertene. I løpet av toppen eller rundt 3 minutter etter at den ble sluppet, hadde ormen allerede femtifem millioner skanninger per sekund på internett.

Eksperter mente at det hadde påvirket millioner av datamaskiner over hele verden. Mange land ble berørt, men Sør-Korea ble hardest rammet.

I Sør-Korea, hvor tre fjerdedeler av befolkningen nyter internettilgang, ble online tilgjengeligheten lammet i åtte timer.

Slammer orm var i stand til å infisere 75.000 verter og hadde nettverksbrudd som hadde resultert i avlyste flyreiser og noen problemer i minibankene.

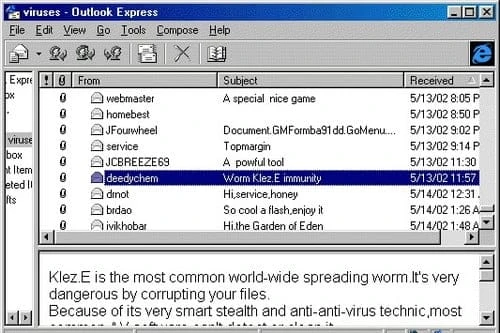

7 Klez.H (2002)

Klez.H dukket først opp 15. april 2002, og det hadde påvirket en av 300 e-postmeldinger.

Klez.H dukket først opp 15. april 2002, og det hadde påvirket en av 300 e-postmeldinger.

Flere versjoner av viruset ble utgitt i cyberspace, men den farligste er Klez.H. Under angrepet angriper Klez.H Windows, men det påvirker ikke Microsoft Outlook-e-post siden Microsoft kunne styrke antiviruskapasiteten.

Viruset fungerer ved å velge flere navn fra listen i adresseboken, men hver e-post bruker forskjellige emner, vedleggsnavn og tekst, noe som gjør det vanskelig å spore og identifisere hvilken e-post som inneholder viruset.

Et e-postsikkerhetsfirma med base i London hadde sporet 775 000 eksemplarer av viruset. Det har blitt kalt som et av de største virusene som hadde påvirket databrukere.

6 Sasser (2004)

I mai 2004 hadde dataeksperter avtale med fire varianter av ormen som hadde spredt seg til Windows-operativsystemet. Ormen var kjent som SasserA, SasserB, SasserC og SasserD. Ormen hadde målrettet Windows 2000 så vel som andre Windows-operativsystemer som Windows 95, Windows 98 og Windows XP og Windows ME.

I mai 2004 hadde dataeksperter avtale med fire varianter av ormen som hadde spredt seg til Windows-operativsystemet. Ormen var kjent som SasserA, SasserB, SasserC og SasserD. Ormen hadde målrettet Windows 2000 så vel som andre Windows-operativsystemer som Windows 95, Windows 98 og Windows XP og Windows ME.

I følge en sikkerhetsekspert i Ohio var ormen Sasser aggressiv og har evnen til å replikere raskt.

Det som gjør ting mer komplisert, er at en e-post sirkulerte i nettet, som lovet en «fix» for å fjerne Sasser-ormen, men de sa at «fix» også inneholdt et annet virus kjent som Netsky-AC.

Eksperter mente at det var en forbindelse mellom skaperne av Sasser og Netsky.

De fleste datavirus trenger menneskelig intervensjon for å spre seg, men Sasser brukte sårbarhet i LSASS, og skann deretter flere internettadresser til den kunne bruke et system. Deretter kopierer den seg selv til katalogen til Windows som en kjørbar fil, og den startes deretter neste gang datamaskinen startes opp.

Et symptom på at PC-en din påvirkes når PC-en starter på nytt hver gang du prøver å gå online. Sasser kan spre seg fra en maskin til en annen.

Sasser hadde berørt taiwansk postkontor, banker i Skandinavia og et togsystem i Sydney Australia.

Da politiet etterforsket skaperen av viruset, fikk man vite at en 18 år gammel tysk videregående student hadde innrømmet å ha skapt viruset. Tenåringen ble arrestert i byen Rotenburg i Nord-Tyskland ved hjelp av Microsoft og FBI, men han ble senere løslatt.

Eksperter mente at Sasser hadde infisert mer enn en million datamaskiner og hadde slått ut flere datasystemer. Forstyrrelse av store selskaper ble også skyldt Sasser.

5 Conficker (2008)

Conficker ble oppdaget 21. november 2008, ormen kan infisere andre datamaskiner over et nettverk, og den kan fikse feilen ettersom andre ormer som prøver det samme, er låst ute. Dagen etter hadde Microsoft på det sterkeste foreslått sine brukere å bruke øyeblikkelige oppdateringer for å motvirke sårbarheter, men maskiner som var infisert med Conficker A ble aktivert. Deretter begynte det å bruke forskjellige sett med 250 domener hver dag for andre instruksjoner. På det tidspunktet antas 500 000 datamaskiner allerede å være infisert med denne ormen.

Conficker ble oppdaget 21. november 2008, ormen kan infisere andre datamaskiner over et nettverk, og den kan fikse feilen ettersom andre ormer som prøver det samme, er låst ute. Dagen etter hadde Microsoft på det sterkeste foreslått sine brukere å bruke øyeblikkelige oppdateringer for å motvirke sårbarheter, men maskiner som var infisert med Conficker A ble aktivert. Deretter begynte det å bruke forskjellige sett med 250 domener hver dag for andre instruksjoner. På det tidspunktet antas 500 000 datamaskiner allerede å være infisert med denne ormen.

Noen få dager, etter et nettsted, ble Trafficconverter kontaktet av infisert pc for oppdatering, men filen er ikke der. Nøyaktig to måneder senere avslørte folketellingen at rundt 1,5 millioner maskiner er infisert.

Viruset stoppet ikke der fra å spre seg, ettersom en annen variant ble funnet i januar 2009. Faktisk ble Storbritannia MoD smittet, og det hadde tatt to uker før de var i stand til å fjerne skaden.

I februar 2009 hadde antall maskiner som ble smittet av Conficker eksplodert og at millioner ble berørt. I samme måned hadde Microsoft kunngjort $ 250 000 som belønning for all informasjon som kan gis om skapere av Conficker.

I mars ble en annen variant Conficker C oppdaget, og den hadde prøvd alle infiserte pc-er for å få den nyeste varianten.

Det verste var ikke over, i 1. april hadde Conficker C koblet til domener for instruksjonene. På den dårlige dagen i april ble rundt to millioner datamaskiner smittet av denne varianten.

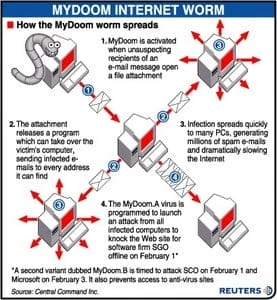

4 Mest skadelig datavirus MyDoom (2004)

MyDoom kalte også, som Novarg er et datavirus som hadde tette nettverk og hadde tillatt uautorisert tilgang til pc. Viruset ble også spredt til fildelingsnettverk og var i stand til å åpne «bakdøren» til datamaskiner.

MyDoom kalte også, som Novarg er et datavirus som hadde tette nettverk og hadde tillatt uautorisert tilgang til pc. Viruset ble også spredt til fildelingsnettverk og var i stand til å åpne «bakdøren» til datamaskiner.

De fleste av e-postene ble tilsendt fra veldedighetsorganisasjoner, organisasjoner eller andre utdanningsinstitusjoner, slik at det kan lure mottakerne å åpne e-posten. MyDoom høster e-postadresser fra infiserte datamaskiner og derfra vil den velge en annen adresse som neste avsender. I MyDoom er det vanskelig å fastslå den virkelige avsenderen.

Tusenvis av e-poster ble utløst i løpet av timer etter oppdagelsen av MyDoom. Ormen hadde påvirket datamaskinene som brukte Microsoft Windows-plattformen.

Microsoft hadde kunngjort at de ville gi en belønning på $ 250.000 for all informasjon som kan føre til arrestasjon av skaperen av MyDoom-viruset. I følge generaladvokaten til Microsoft, Brad Smith, var MyDoom-ormen et kriminelt angrep da den hadde til hensikt å forstyrre databrukere.

Bortsett fra Microsoft kunngjorde SCO Group en annen $ 250.000 belønning til all informasjon, noe som vil føre til arrestasjon av skaperen av MyDoom.

Det ble forventet at MyDoom-viruset ville koste hvert selskap 250 millioner dollar i tapt produktivitet og for tekniske utgifter.

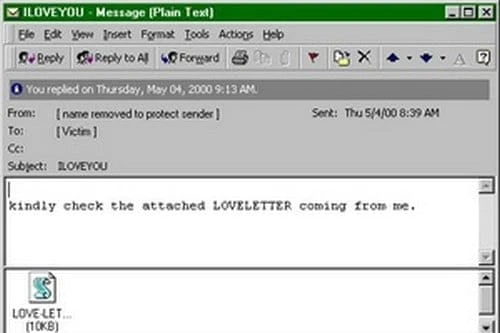

3 iloveyou bug (2000)

Iloveyou-feilen ble først oppdaget i Hong Kong, og den hadde spredt seg gradvis mot vest. Det hadde infisert forretnings- og myndighetsdatamaskiner. Antivirusbedrifter i USA hadde mottatt mange samtaler fra sine berørte kunder, som hadde rapportert om omfattende infeksjoner.

Iloveyou-feilen ble først oppdaget i Hong Kong, og den hadde spredt seg gradvis mot vest. Det hadde infisert forretnings- og myndighetsdatamaskiner. Antivirusbedrifter i USA hadde mottatt mange samtaler fra sine berørte kunder, som hadde rapportert om omfattende infeksjoner.

Datasikkerhetseksperter anslår at programvareskaden hadde utgjort 100 millioner dollar og til og med hadde spådd at kostnadene til og med kunne overstige 1 milliard dollar.

Feilen hadde til og med infisert datasystemet i USAs senat, og den gangen ble e-postsystemet slått av, men i den amerikanske kongressen ble det bare sett minimale effekter.

I Hong Kong hadde feilen påvirket PR-firmaene samt flere investeringsselskaper. Den asiatiske Wall Street og Dow Jones Newswires ble berørt av feilen.

Hvordan det fungerer? Mange hadde falt i iloveyou-feilen fordi de hadde mottatt en e-post der det ble lagt ved et «kjærlighetsbrev». I filen, et Visual Basic-skript som har virusets nyttelast. Når den vedlagte e-posten åpnes, vil datamaskinen bli infisert, og den vil spre seg ved å sende seg selv igjen til en annen e-post, og den vil bli sendt uvitende til en annen e-postbruker i adresseboken.

En filippinsk datamaskinstudent, Onel de Guzman, var skaperen av iloveyou-feilen. Den verdensomspennende jakten hadde startet etter angrepet, som kulminerte arrestasjonen av de Guzman. Justisdepartementet på Filippinene hadde imidlertid beordret løslatelsen av de Guzman siden det ikke var noen lover mot hacking på Filippinene i løpet av den tiden.

2 Gameover Zeus (2014)

De amerikanske myndighetene hadde sagt i juni 2014 at de var i stand til å forstyrre svært sofistikerte typer skadelig programvare som ble brukt til å stjele millioner av dollar fra mennesker over hele verden.

De amerikanske myndighetene hadde sagt i juni 2014 at de var i stand til å forstyrre svært sofistikerte typer skadelig programvare som ble brukt til å stjele millioner av dollar fra mennesker over hele verden.

Gameover Zeus botnet er et virusnettverk som infiserer datamaskiner og retter seg mot små bedrifter mens Cryptolocker er skadelig programvare som krypterer på filene dine, og den kan brukes til å hente ut løsepenger fra pc-eiere som ønsket å få tilgang til sine egne filer.

Ifølge rapporter fra FBI var Gameover Zeus ansvarlig for over $ 100 millioner tap hos ofre fra USA, og ytterligere en million fra pc over hele verden hadde blitt smittet siden 2011.

I mellomtiden, i 2013, var Cryptolocker ansvarlig for angrep til 200.000 pc, hvorav halvparten er fra USA. I løpet av bare de første to månedene ble $ 27 millioner utpresset fra datamaskinsofrene.

En politiavdeling i Swansea, Mass, hadde betalt løsepenger til nettkriminelle bare for å få tilgang til filene igjen etter at systemet ble smittet av Cryptolocker.

Et annet offer hadde mistet $ 6,9 millioner dollar i en uredelig bankoverføring fra bankkontoen.

Føderale påtalemyndigheter sa at en gjeng cyberkriminelle i Russland er ansvarlig for Gameover Zeus. USA er i alvorlige samtaler med russiske myndigheter for å sikre arrestasjon, men er usannsynlig på dette tidspunktet.

1 Mest skadelige dataviruskode rød (2001)

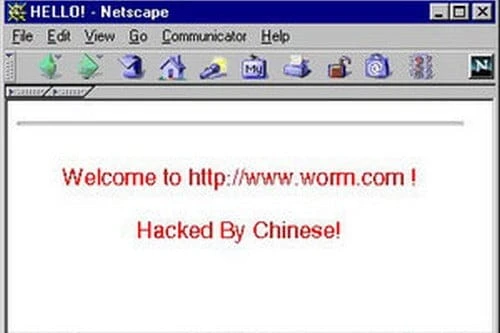

Code red hadde infisert over 225 000 datasystemer over hele verden der nettsteder som ble berørt hadde vist meldinger om «Hacked by Chinese». Men til tross for meldingen var virusets eksakte opprinnelse uklart.

Code red hadde infisert over 225 000 datasystemer over hele verden der nettsteder som ble berørt hadde vist meldinger om «Hacked by Chinese». Men til tross for meldingen var virusets eksakte opprinnelse uklart.

Ormens endelige mål var å samle krefter ved å infisere pc og la datamaskinene angripe en numerisk internettadresse som representerte Det hvite hus.

Men Det hvite hus var forberedt på cyberangrepet da det tilsynelatende endret nettstedet til en annen IP-adresse for å unngå mulige angrep.

CERT Coordination Center, beredskapsteam ved Carnegie Melllon University rapporterte at minst 225 000 datamaskiner var smittet.

I mellomtiden, ifølge US Computer Emergency Response Team, Code Red, hadde infisert titusenvis av nettsteder. Det ble anslått at skadekostnaden til Code Red var rundt 1,2 milliarder dollar.

Skrevet av: Angelica Rich