10 інноваційних хаків безпеки WordPress для захисту вашого веб-сайту

Незалежно від того, чи є у вас особистий блог чи важливий для бізнесу веб-сайт із конфіденційними даними, ви повинні приділяти належну увагу тому, щоб захистити їх якомога більше. Щоб запобігти відвідувачу зі зловмисними намірами отримати доступ до вашого веб-сайту, життєво важливо підготувати контрольний список безпеки та проводити періодичні перевірки безпеки.

Зважаючи на це, систему безпеки на цент відсотка практично неможливо налаштувати, оскільки завжди існує ймовірність появи нових «загроз» зненацька. Хоча можливо неможливо повністю усунути ризик порушення безпеки, дотримання набору найкращих практик може допомогти вам мінімізувати потенційні вразливості.

Що стосується захисту веб-сайту WordPress, ви будете розбаловані вибором, що стосується доступності ресурсу. На багатьох веб-сайтах і в блогах опубліковано безліч порад, налаштувань і посібників. Однак, придивившись уважніше, ви можете бути розчаровані відсутністю змісту. Заходи безпеки WordPress, перераховані на більшості з цих веб-сайтів, є дуже простими. Будь то оновлення до найновішої версії WordPress, планування періодичного резервного копіювання або використання пароля адміністратора з високою складністю – можливо, ви вже вжили всі ці основні заходи. Цілком очевидно, що вам спадає на думку питання: «Що далі?»

Цей підручник має на меті дати чітку відповідь на ваше запитання. Тут обговорюються десять інноваційних заходів безпеки, які можуть допомогти вам зберегти контроль над веб-сайтом WordPress у вашій безпеці. Тепер перейдемо до деталей.

1 Використовуйте двофакторну автентифікацію:

Коли ви використовуєте двофакторну автентифікацію, особа, яка намагається увійти на вашу інформаційну панель WordPress, повинна буде ввести випадково згенерований OTP (одноразовий пароль), окрім стандартного імені користувача та пароля. Криптографічні функції використовуються для генерації одноразового пароля в режимі реального часу, і він надсилається лише призначеному одержувачу на пристрій зв’язку через безпечний шлюз. Стільниковий телефон є найбільш широко використовуваним пристроєм зв’язку для цієї мети.

Отже, навіть якщо хакеру вдасться викрасти ваше ім’я користувача та пароль, він все одно не зможе отримати доступ до панелі адміністратора WordPress без одноразового пароля.

Як реалізувати двофакторну автентифікацію?

Ви можете використовувати будь-який плагін для генерації OTP, щоб реалізувати двофакторну автентифікацію на своєму веб-сайті WordPress. На ринку доступні як комерційні, так і безкоштовні плагіни. Два рекомендовані плагіни, які вільно доступні в репозиторії WordPress:

Обидва плагіни дуже легко налаштувати навіть для початківця веб-майстра. Детальну документацію щодо встановлення та налаштування можна знайти на відповідних сторінках плагінів.

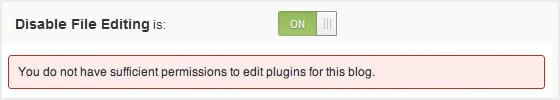

2 Вимкніть редагування файлу шаблону через WP Dashboard

Користувач WordPress із адміністративним доступом може редагувати файли шаблонів вашого веб-сайту, перейшовши до «Вигляд» > «Редактор». Якщо відвідувачу зі зловмисними намірами вдасться зламати ваші облікові дані адміністратора, він також зможе внести потрібні зміни до цих файлів прямо з вашої інформаційної панелі WordPress. Щоб запобігти цьому, ви можете вимкнути редагування файлів на інформаційній панелі WordPress.

Як вимкнути редагування файлу шаблону?

Щоб вимкнути редагування файлів за допомогою редактора інформаційної панелі, вам потрібно додати рядок коду до файлу конфігурації веб-сайту WordPress. Перейдіть до програми керування файлами, доступної на панелі керування хостингом, і перейдіть до кореневого каталогу. Відкрийте файл wp-config.php у текстовому редакторі та додайте наступний рядок коду внизу файлу.

define( 'DISALLOW_FILE_EDIT’, true );3 Приховати відгуки відвідувачів про помилку входу

З якою метою він показує відвідувачам журнали помилок? Абсолютно нічого. Коли щось йде не так, про це маєте знати лише ви, адміністратор. Що ще гірше, оприлюднивши відгук про помилку, ви фактично даєте достатню підказку технічно досвідченому відвідувачу, щоб спробувати зламати ваш веб-сайт.

Як припинити відображення відгуків про помилки?

Існує простий спосіб запобігти публічному відображенню відгуків про помилки входу в WordPress. Увійшовши в панель адміністратора WordPress, перейдіть до Вигляд > Редактор. Відкрийте файл functions.php активної теми та розмістіть наведений нижче фрагмент коду будь-де всередині файлу.

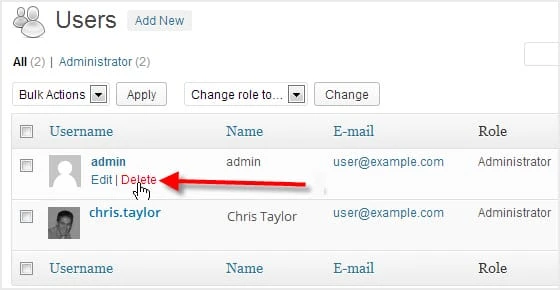

add_filter('login_errors',create_function('$a', "return null;"));4 Видаліть користувача ‘admin’

Обліковий запис адміністратора за замовчуванням, який створюється автоматично під час інсталяції WordPress, — «admin». Це також найбільш вразлива зона з точки зору безпеки WordPress, якою найчастіше користуються хакери. Тому видалення цього облікового запису «адміністратора» за замовчуванням і керування веб-сайтом з іншого «псевдо» облікового запису адміністратора є дуже хорошою ідеєю, щоб утримати хакерів на відстані. Як мінімум, це трохи ускладнить життя будь-якому потенційному хакеру.

Як видалити користувача адміністратора за замовчуванням?

Цю діяльність можна виконувати на двох різних етапах, як описано нижче:

- Під час встановлення WordPress: якщо ви збираєтеся створити свій веб-сайт WordPress у новому обліковому записі хостингу, ви можете позбутися користувача «адміністратор» під час встановлення WordPress. На першому екрані інсталяції ви отримуєте параметри, які можна налаштувати користувачем. Ім’я користувача – це один із таких елементів, який вам дозволено змінювати. Перш ніж натиснути кнопку «Встановити», розташовану внизу екрана, просто замініть ім’я користувача за замовчуванням «admin» на будь-яке, яке ви бажаєте назвати. Потім продовжуйте процес встановлення, як зазвичай.

- Для наявної інсталяції WordPress: якщо у вас уже є існуючий веб-сайт WordPress, спершу вам потрібно ввійти в обліковий запис адміністратора та створити новий обліковий запис користувача. Переконайтеся, що ви надаєте новому користувачеві повні права адміністратора. Потім вийдіть з облікового запису адміністратора та увійдіть знову, використовуючи щойно створений обліковий запис користувача. Перейдіть на вкладку «Користувачі» на інформаційній панелі WordPress і видаліть обліковий запис користувача «адміністратор». Тепер ви можете керувати своєю інформаційною панеллю за допомогою новоствореного адміністратора.

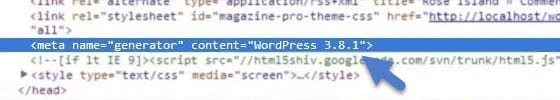

5 Приховайте номер версії WordPress

У кожній версії WordPress є кілька вразливостей, які зазвичай усуваються, коли виходить наступна версія. Якщо хакеру вдасться визначити, яку версію WordPress ви використовуєте, він може легко пов’язати це з відомою слабкістю та використати її, щоб отримати контроль над вашим веб-сайтом. Щоб запобігти такому сценарію, ви можете наказати файлу функцій WordPress не розкривати номер версії.

Як приховати номер версії WP?

Зазвичай номер версії WordPress вставляється у файл заголовка вашої теми за допомогою функції «wp-head()». Однак видалення функції не є вирішенням проблеми, оскільки ця функція також може використовуватися деякими плагінами, які ви встановили. Натомість кращою альтернативою є додавання наведеного нижче фрагмента коду до файлу functions.php.

remove_action('ks29so_head','ks29so_generator');6 Блокуйте доступ до ботів

Боти — це запрограмовані автоматизовані інструменти, які використовуються хакерами для контролю над вашим веб-сайтом. Ці автоматизовані програми також можуть використовувати ваші ресурси веб-хостингу для виконання інших дій від імені хакера. Запобігши ботам отримати доступ до ваших веб-сторінок і каталогів, ви можете посилити контроль над адміністрацією веб-сайту.

Як запобігти ботам доступ до вашого сайту?

Mod rewrite — ефективний засіб від блокування доступу ботів. За допомогою будь-якої програми текстового редактора відкрийте .htaccessфайл «», який знаходиться в кореневому каталозі WordPress. Прокрутіть униз файлу, вставте згаданий нижче фрагмент коду, а потім збережіть файл у тому самому місці. Переконайтеся, що ви не змінюєте назву файлу.

SetEnvIfNoCase User-Agent ^$ keep_out

SetEnvIfNoCase User-Agent (pycurl|casper|cmsworldmap|diavol|dotbot) keep_out

SetEnvIfNoCase User-Agent (flicky|ia_archiver|jakarta|kmccrew) keep_out

SetEnvIfNoCase User-Agent (purebot|comodo|feedfinder|planetwork) keep_out

Order Allow,Deny

Allow from all

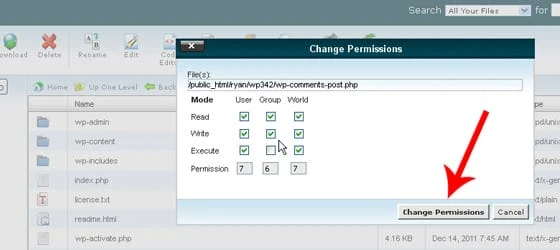

Deny from env=keep_out7 Використовуйте належні дозволи для файлів/папок

Права доступу до файлів – це не що інше, як метод обмеження доступу. Використовуючи належні параметри дозволу на доступ до файлів, ви можете заборонити відвідувачам доступ до важливих файлів конфігурації, які знаходяться у каталозі інсталяції WordPress.

Як запровадити обмеження доступу?

Нижче наведено рекомендовані налаштування дозволів для файлів і папок для вашого веб-сайту WordPress:

Значення CHMOD для всіх файлів даних має бути встановлено на 644.

Значення CHMOD для всіх папок і вкладених папок має бути встановлено на 755.

Значення CHMOD для файлу конфігурації WordPress (wp-config.php) має бути встановлено на 640.

8 обмежень на спроби входу користувача:

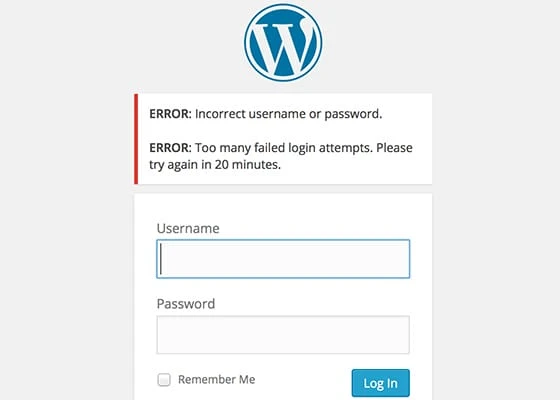

Цілком ймовірно, що хакер використовує різні комбінації імені користувача та пароля, щоб зламати панель адміністратора WordPress. Якщо немає обмежень на кількість невдалих спроб входу, хакер може продовжувати роботу стільки, скільки потрібно, щоб знайти правильну комбінацію імені користувача та пароля.

Як обмежити спроби входу?

Найпростіший спосіб обмежити спроби входу користувача — це використовувати плагін із відкритим кодом Limit Login Attempts. Його можна безкоштовно завантажити зі сховища плагінів WordPress. Після встановлення та активації плагіна ви можете вказати кількість невдалих входів, які користувач може спробувати зробити протягом певного періоду часу.

9 Використовуйте режим SSL для сеансів входу

Переведення вашого веб-сайту WordPress у режим SSL для входу забезпечує безпечну передачу даних між веб-браузером користувача та вашим сервером. Веб-браузер шифрує ім’я користувача та пароль перед тим, як надсилати їх на вашу серверну систему через безпечний канал, якщо використовується SSL.

Як використовувати режим SSL для всіх логінів?

Перш за все, ви повинні мати дійсний сертифікат SSL, встановлений на вашому веб-сервері. Щоб примусово використовувати режим SSL для входу всіх користувачів, вам потрібно визначити параметри входу SSL у файлі конфігурації WordPress (wp-config.php). Ви можете ввімкнути режим SSL лише для користувача адміністратора або ввімкнути цю функцію для всіх входів. Перейдіть у свій кореневий каталог і відкрийте файл wp-config.php. Потім додайте один із наведених нижче фрагментів коду залежно від ваших вимог.

Тільки для сеансів входу адміністратора:

define('FORCE_SSL_ADMIN', true);Для всіх сеансів входу користувача:

define('FORCE_SSL_LOGIN', true);10 Вимкніть доступ до папки «wp-content».

Усі зображення та мультимедійні файли, які ви завантажуєте на свій веб-сайт WordPress, зберігаються в папці «wp-content». Він також містить усі файли плагінів. Хакери можуть використовувати його як точку входу для впровадження шкідливих елементів на ваш веб-сайт. Ще одна неетична діяльність, яка може здійснюватися через той самий канал, – це крадіжка пропускної здатності. Тому настійно рекомендуємо заблокувати публічний доступ до цього каталогу.

Як вимкнути доступ до медіафайлів і плагінів?

Ви можете додати до свого .htaccessфайлу правило, щоб заборонити доступ до всіх типів файлів, доступних у папці «wp-content». Майте на увазі, що файли CSS і JavaScript разом із зображеннями (jpg, png, gif) піддаються найбільшому ризику використання зловмисниками.

Order Allow,Deny

Deny from all

<files ?.(jpg|gif|png|js|css)$? ~>

Allow from allвисновок:

З кожним днем хакери винаходять нові методи, щоб отримати контроль над вашим веб-сайтом і бізнесом. Немає сенсу дотримуватися того, що «інші» робили віками. Щоб виключити ймовірність злому вашого веб-сайту WordPress, вам потрібно залишатися на крок вище та бути розумнішим за свого ворога.