10 innovatiivista WordPress-tietoturvahakkerointia verkkosivustosi suojaamiseksi

Riippumatta siitä, omistatko henkilökohtaisen blogin vai liiketoimintakriittisen verkkosivuston, jossa on arkaluontoisia tietoja, sinun on kiinnitettävä asianmukaista huomiota sen suojaamiseen mahdollisimman laajasti. Jotta estetään pahantahtoinen vierailija pääsemästä verkkosivustollesi, on tärkeää laatia turvatarkistuslista ja suorittaa säännöllisiä tietoturvatarkastuksia.

Sen sanottuaan sentin prosentin suojattua järjestelmää on käytännössä mahdotonta määrittää, koska aina on todennäköistä, että uusia "uhkia" ilmaantuu tyhjästä. Vaikka tietoturvaloukkausten riskiä ei ehkä voida täysin poistaa, parhaiden käytäntöjen noudattaminen voi auttaa sinua minimoimaan mahdolliset haavoittuvuudet.

Kun kyse on WordPress-verkkosivuston turvaamisesta, sinua hemmoteltu resurssien saatavuuden suhteen. Useilla verkkosivustoilla ja blogeissa on runsaasti vinkkejä, säätöjä ja opetusohjelmia. Kuitenkin, kun katsot tarkemmin, saatat pettyä sisällöttömään. Useimmilla näillä verkkosivustoilla luetellut WordPress-turvatoimenpiteet ovat luonteeltaan hyvin yksinkertaisia. Olipa kyseessä päivittäminen WordPressin uusimpaan versioon, säännöllisten varmuuskopiointien ajoittaminen tai monimutkaisen järjestelmänvalvojan salasanan käyttäminen – olet ehkä jo toteuttanut kaikki nämä perustoimenpiteet. Aivan ilmeisesti mieleesi tulee kysymys "mitä seuraavaksi?"

Tämä opetusohjelma on tarkoitettu antamaan selkeä vastaus kysymykseesi. Tässä käsitellään kymmentä innovatiivista turvatoimea, jotka voivat auttaa sinua pitämään WordPress-sivuston hallinnan turvassasi. Jatketaan nyt yksityiskohtiin.

1 Käytä kaksivaiheista todennusta:

Kun otat käyttöön kaksivaiheisen todennuksen, henkilön, joka yrittää kirjautua WordPress-hallintapaneeliisi, on syötettävä satunnaisesti luotu OTP (One Time Password) tavallisen käyttäjätunnuksen ja salasanan lisäksi. Salaustoimintoja käytetään OTP:n luomiseen reaaliajassa ja se lähetetään vain aiotulle vastaanottajalle viestintälaitteeseen suojatun yhdyskäytävän kautta. Matkapuhelin on yleisimmin käytetty viestintäväline tähän tarkoitukseen.

Joten vaikka hakkeri onnistuisi varastamaan käyttäjänimesi ja salasanasi, hän ei silti pääse käyttämään WordPress-hallintapaneeliasi ilman kertakäyttöistä salasanaa.

Kuinka ottaa kaksifaktorinen todennus käyttöön?

Voit käyttää mitä tahansa OTP:tä luovaa laajennusta kaksivaiheisen todennuksen toteuttamiseen WordPress-verkkosivustollasi. Markkinoilta löytyy sekä kaupallisia että ilmaisia lisäosia. Kaksi suositeltua laajennusta, jotka ovat vapaasti saatavilla WordPress-arkistosta, ovat:

Molemmat laajennukset ovat erittäin helppoja määrittää jopa aloittelevalle verkkovastaavalle. Yksityiskohtaiset ohjeet asennuksesta ja asennuksesta löytyvät vastaavilta laajennussivuilta.

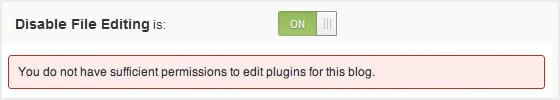

2 Poista mallitiedoston muokkaus käytöstä WP Dashboardin kautta

WordPress-käyttäjä, jolla on järjestelmänvalvojan käyttöoikeudet, voi muokata verkkosivustosi mallitiedostoja siirtymällä kohtaan Ulkoasu > Muokkaus. Jos pahantahtoinen vierailija onnistuu hakkeroimaan järjestelmänvalvojan käyttäjätunnuksesi, hänkin voi tehdä haluttuja muutoksia näihin tiedostoihin suoraan WordPress-hallintapaneelista. Voit estää tällaisen tapahtuman poistamalla tiedostojen muokkaamisen käytöstä WordPress-hallintapaneelista.

Kuinka poistaa mallitiedoston muokkaus käytöstä?

Jotta voit poistaa tiedostojen muokkaamisen käytöstä kojelautaeditorin kautta, sinun on lisättävä koodirivi WordPress-verkkosivustosi määritystiedostoon. Siirry isännöinnin ohjauspaneelissa olevaan tiedostonhallintaohjelmaan ja selaa juurihakemistoon. Avaa wp-config.php-tiedosto tekstieditorissa ja liitä seuraava koodirivi tiedoston alaosaan.

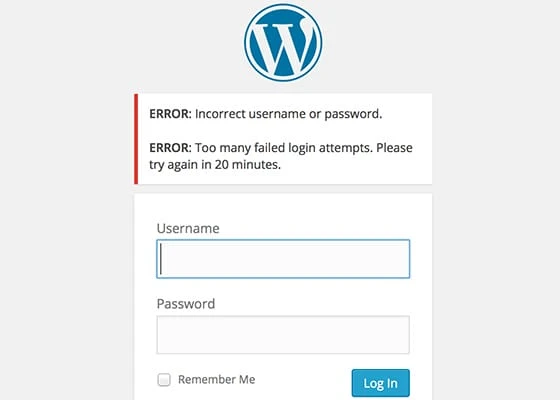

define( 'DISALLOW_FILE_EDIT', true );3 Piilota kirjautumisvirhepalaute vierailijoilta

Mihin tarkoitukseen se palvelee virhelokien näyttämistä vierailijoille? Ei yhtään mitään. Kun jokin menee pieleen, vain sinun, järjestelmänvalvojan, pitäisi tietää siitä. Asiaa pahentaa vielä se, että julkistamalla virhepalautteen annat itse asiassa juuri tarpeeksi vihjeen teknisesti asiantuntevalle kävijälle yrittää hakkeroida verkkosivustoasi.

Kuinka lopettaa virhepalautteen näyttäminen?

On olemassa yksinkertainen tapa estää WordPressin kirjautumisvirhepalautteen näkyminen julkisesti. Kun olet kirjautunut WordPress-hallintapaneeliisi, siirry kohtaan Ulkoasu > Muokkaus. Avaa aktiivisen teeman functions.php-tiedosto ja sijoita seuraava koodinpätkä minne tahansa tiedoston sisään.

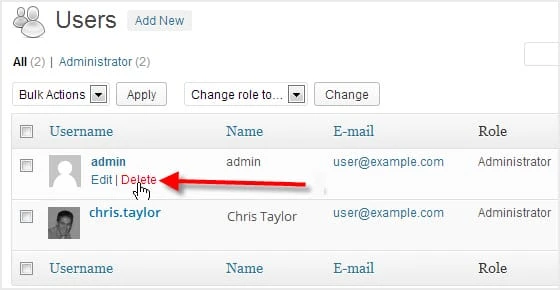

add_filter('login_errors',create_function('$a', "return null;"));4 Poista "admin"-käyttäjä

Oletusjärjestelmänvalvojan käyttäjätili, joka luodaan automaattisesti WordPressin asennuksen yhteydessä, on "admin". Se on myös haavoittuvin alue WordPress-turvallisuuden kannalta, jota hakkerit käyttävät useammin hyväkseen. Joten tämän oletusjärjestelmänvalvojan tilin poistaminen ja verkkosivustosi hallinta toiselta pseudojärjestelmänvalvojatililtä on erittäin hyvä idea pitää hakkerit loitolla. Ainakin se tekee elämästä hieman vaikeampaa mahdollisille hakkereille.

Kuinka poistaa oletusarvoinen "admin"-käyttäjä?

Tämä toiminta voidaan suorittaa kahdessa eri vaiheessa alla kuvatulla tavalla:

- WordPressin asennuksen aikana: Jos kyseessä on uusi hosting-tili, jolle aiot luoda WordPress-verkkosivustosi, voit päästä eroon "järjestelmänvalvojasta" WordPressin asennuksen aikana. Ensimmäisellä asennusnäytöllä saat käyttäjän määritettävissä olevia vaihtoehtoja. Käyttäjätunnus on yksi sellaisista kohteista, joita voit muokata. Ennen kuin napsautat "Asenna" -painiketta, joka sijaitsee näytön alareunassa, vaihda oletuskäyttäjänimi "admin" millä tahansa nimellä. Jatka sitten asennusta tavalliseen tapaan.

- Olemassa oleva WordPress-asennus: Kun sinulla on jo olemassa oleva WordPress-verkkosivusto, sinun on ensin kirjauduttava sisään järjestelmänvalvojan tililläsi ja luotava uusi käyttäjätili. Varmista, että annat uudelle käyttäjälle täydet järjestelmänvalvojan oikeudet. Kirjaudu sitten ulos järjestelmänvalvojan tililtä ja kirjaudu uudelleen sisään äskettäin luodulla käyttäjätilillä. Siirry WordPress-hallintapaneelin Käyttäjät-välilehdelle ja poista järjestelmänvalvojan käyttäjätili. Voit nyt hallita kojelautaasi juuri luodun järjestelmänvalvojan käyttäjän kanssa.

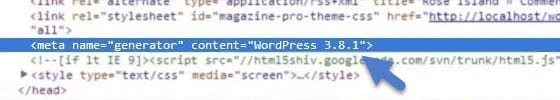

5 Piilota WordPress-versionumero

Jokaisessa WordPress-versiossa on muutamia haavoittuvuuksia, jotka yleensä korjataan, kun seuraava versio julkaistaan. Jos hakkeri onnistuu tunnistamaan, mitä WordPress-versiota käytät, hän voi helposti yhdistää sen tunnettuun heikkouteen ja hyödyntää sitä saadakseen hallintaansa verkkosivustosi. Voit estää tällaisen skenaarion ohjeistamalla WordPress-funktiotiedostoa olemaan paljastamatta versionumeroa.

Kuinka piilottaa WP-versionumero?

Yleensä WordPress-versionumero lisätään teemasi otsikkotiedostoon wp-head()-toiminnon kautta. Toiminnon poistaminen ei kuitenkaan ole ratkaisu, koska samaa toimintoa voivat käyttää myös jotkut asentamasi lisäosat. Sen sijaan parempi vaihtoehto on lisätä alla oleva koodinpätkä functions.php-tiedostoosi.

remove_action('ks29so_head','ks29so_generator');6 Estä pääsy boteihin

Botit ovat tietokoneohjelmoituja automaattisia työkaluja, joita hakkerit käyttävät verkkosivustosi hallintaan. Nämä automatisoidut ohjelmat voivat myös käyttää web-hosting-resurssejasi muiden toimien suorittamiseen hakkerin puolesta. Estämällä botteja pääsemästä Web-sivuillesi ja hakemistoillesi, voit tiukentaa otettasi verkkosivuston hallinnassa.

Kuinka estää botteja pääsemästä verkkosivustollesi?

Modin uudelleenkirjoitus on tehokas keino estää botin pääsy. .htaccessAvaa WordPressin juurihakemistossa oleva tiedosto millä tahansa tekstinkäsittelyohjelmalla. Vieritä tiedoston alaosaan, lisää alla mainittu koodinpätkä ja tallenna tiedosto sitten samaan paikkaan. Varmista, että et muuta tiedoston nimeä.

SetEnvIfNoCase User-Agent ^$ keep_out

SetEnvIfNoCase User-Agent (pycurl|casper|cmsworldmap|diavol|dotbot) keep_out

SetEnvIfNoCase User-Agent (flicky|ia_archiver|jakarta|kmccrew) keep_out

SetEnvIfNoCase User-Agent (purebot|comodo|feedfinder|planetwork) keep_out

Order Allow,Deny

Allow from all

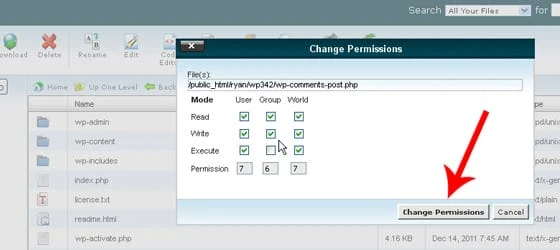

Deny from env=keep_out7 Käytä asianmukaisia tiedostojen/kansioiden käyttöoikeuksia

Tiedostojen käyttöoikeudet eivät ole muuta kuin pääsynrajoitusmenetelmä. Käyttämällä asianmukaisia tiedostojen käyttöoikeusparametreja voit estää vierailijoita pääsemästä tärkeisiin WordPress-asennushakemistossasi oleviin määritystiedostoihin.

Kuinka ottaa käyttöön pääsyrajoitus?

Alla on lueteltu suositellut tiedostojen ja kansioiden käyttöoikeusasetukset WordPress-verkkosivustollesi:

CHMOD-arvo kaikille datatiedostoille tulee asettaa arvoon 644.

Kaikkien kansioiden ja alikansioiden CHMOD-arvoksi tulee asettaa 755.

WordPress-määritystiedoston (wp-config.php) CHMOD-arvoksi tulee asettaa 640.

8 Rajoita käyttäjän kirjautumisyritystä:

Todennäköisesti hakkerin odotetaan käyttävän erilaisia käyttäjätunnuksen ja salasanan yhdistelmiä murtautuakseen WordPress-hallintapaneeliisi. Ellei epäonnistuneiden kirjautumisyritysten määrää ole rajoitettu, hakkeri voi jatkaa niin kauan kuin oikean käyttäjätunnuksen ja salasanan yhdistelmän löytäminen kestää.

Kuinka rajoittaa kirjautumisyrityksiä?

Yksinkertaisin tapa rajoittaa käyttäjien kirjautumisyrityksiä on käyttää avoimen lähdekoodin lisäosaa, Limit Login Attempts. Sen voi ladata ilmaiseksi WordPress Plugins -varastosta. Kun olet asentanut ja aktivoinut laajennuksen, voit määrittää epäonnistuneiden kirjautumisten määrän, joita käyttäjä saa yrittää tietyn ajan.

9 Käytä SSL-tilaa kirjautumisistuntoihin

WordPress-verkkosivustosi pakottaminen SSL-tilaan kirjautumista varten varmistaa turvallisen tiedonsiirron käyttäjän verkkoselaimen ja palvelimesi välillä. Web-selain salaa käyttäjänimen ja salasanan ennen kuin lähettää ne palvelinjärjestelmääsi suojatun kanavan kautta, kun SSL on käytössä.

Kuinka käyttää SSL-tilaa kaikille kirjautumisille?

Ensinnäkin sinulla on oltava voimassa oleva SSL-sertifikaatti asennettuna verkkopalvelimellesi. Jotta voit pakottaa SSL-tilan kaikille käyttäjien kirjautumisille, sinun on määritettävä SSL-kirjautumisasetukset WordPress-määritystiedostossasi (wp-config.php). Voit joko pakottaa SSL-tilan vain järjestelmänvalvojalle tai ottaa tämän ominaisuuden käyttöön kaikille kirjautumisille. Mene juurihakemistoosi ja avaa wp-config.php-tiedosto. Lisää sitten jompikumpi alla olevista koodinpätkistä tarpeidesi mukaan.

Vain järjestelmänvalvojan kirjautumisistuntoja varten:

define('FORCE_SSL_ADMIN', true);Kaikille käyttäjien kirjautumisistunnoille:

define('FORCE_SSL_LOGIN', true);10 Estä pääsy wp-content-kansioon

Kaikki kuvat ja mediatiedostot, jotka lataat WordPress-verkkosivustollesi, tallennetaan ‘wp-content’ -kansioon. Se sisältää myös kaikki plugin-tiedostot. Hakkerit voivat käyttää sitä sisääntulopisteenä lisätäkseen haitallisia elementtejä verkkosivustollesi. Toinen epäeettinen toiminta, joka voidaan suorittaa saman kanavan kautta, on kaistanleveyden varkaus. Siksi on erittäin suositeltavaa estää julkisen pääsyn tähän hakemistoon.

Kuinka estää pääsy mediatiedostoihin ja laajennuksiin?

Voit lisätä .htaccesstiedostoosi säännön estääksesi pääsyn kaikkiin wp-content-kansiossa oleviin tiedostotyyppeihin. Muista, että CSS- ja JavaScript-tiedostot sekä kuvat (jpg, png, gif) ovat suurimmassa vaarassa joutua hakkereiden hyväkseen.

Order Allow,Deny

Deny from all

<files ?.(jpg|gif|png|js|css)$? ~>

Allow from allJohtopäätös:

Joka päivä hakkerit keksivät uusia tekniikoita verkkosivustosi ja yrityksesi hallitsemiseksi. Ei ole mitään järkeä pitäytyä siinä, mitä "muut" ovat tehneet aikoja. Jotta voit estää WordPress-verkkosivustosi hakkeroinnin, sinun on pysyttävä askeleen yläpuolella ja oltava vihollisesi älykkäämpi.