10 uuenduslikku WordPressi turvahäkki teie veebisaidi kaitsmiseks

Sõltumata sellest, kas teil on isiklik ajaveeb või ettevõtte jaoks kriitiline veebisait, mis sisaldab tundlikke andmeid, peate pöörama rõhku nende võimalikult suurele turvalisusele. Et vältida pahatahtliku kavatsusega külastaja juurdepääsu teie veebisaidile, on oluline koostada turvakontroll ja teha perioodilisi turvaauditeid.

Sellegipoolest on senti protsenti turvalist süsteemi praktiliselt võimatu konfigureerida, kuna alati on tõenäosus, et uued “ohud” tekivad ootamatult. Kuigi turvarikkumiste riski ei pruugi olla võimalik täielikult kõrvaldada, võib parimate tavade järgimine aidata potentsiaalseid haavatavusi minimeerida.

Kui tegemist on WordPressi veebisaidi turvalisuse tagamisega, olete ressursside kättesaadavuse osas valikutega hellitatud. Paljudel veebisaitidel ja ajaveebides on avaldatud palju näpunäiteid, näpunäiteid ja õpetusi. Kui aga lähemalt vaadata, võid sisu puudumises pettuda. Enamikul nendel veebisaitidel loetletud WordPressi turvameetmed on oma olemuselt väga lihtsad. Olgu selleks siis WordPressi uusimale versioonile üleminek või perioodiliste varukoopiate ajastamine või keeruka administraatoriparooli kasutamine – võib-olla olete kõik need põhimeetmed juba rakendanud. Ilmselgelt kerkib teile pähe küsimus “Mis järgmiseks?”

Selle õpetuse eesmärk on anda teie küsimusele kindel vastus. Siin käsitletakse kümmet uuenduslikku turvameedet, mis aitavad teil hoida WordPressi veebisaidi kontrolli oma kätes. Jätkame nüüd üksikasjadega.

1 Kasutage kahefaktorilist autentimist:

Kui rakendate kahefaktorilist autentimist, peab teie WordPressi armatuurlauale sisse logida üritav inimene lisaks tavalisele kasutajanimele ja paroolile sisestama ka juhuslikult genereeritud OTP (One Time Password). Krüptograafilisi funktsioone kasutatakse OTP loomiseks reaalajas ja see saadetakse turvalise lüüsi kaudu sideseadmes ainult ettenähtud adressaadile. Mobiiltelefon on selleks otstarbeks kõige laialdasemalt kasutatav sidevahend.

Nii et isegi kui häkker suudab teie kasutajanime ja parooli varastada, ei pääse ta ikkagi teie WordPressi administraatoripaneelile juurde ilma ühekordse paroolita.

Kuidas rakendada kahefaktorilist autentimist?

Kahefaktorilise autentimise rakendamiseks oma WordPressi veebisaidil saate kasutada mis tahes OTP-d genereerivat pistikprogrammi. Turul on saadaval nii kaubanduslikud kui ka tasuta kasutatavad pistikprogrammid. Kaks soovitatavat pistikprogrammi, mis on WordPressi hoidlas vabalt saadaval, on järgmised:

Mõlemat pistikprogrammi on väga lihtne seadistada isegi algaja veebihalduri jaoks. Üksikasjaliku dokumentatsiooni installimise ja seadistamise kohta leiate vastavatelt pistikprogrammide lehtedelt.

2 Keelake mallifailide redigeerimine WP armatuurlaua kaudu

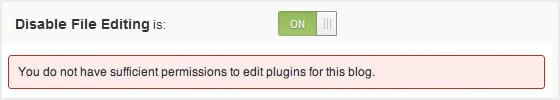

Administraatorijuurdepääsuga WordPressi kasutaja saab muuta teie veebisaidi mallifaile, navigeerides jaotisesse Välimus > Redigeerija. Kui pahatahtliku kavatsusega külastajal õnnestub teie administraatori kasutaja mandaati häkkida, saab ka tema neid faile soovitud muudatusi teha otse teie WordPressi juhtpaneelilt. Sellise juhtumi vältimiseks saate WordPressi armatuurlaual failide redigeerimise keelata.

Kuidas mallifailide redigeerimist keelata?

Failide redigeerimise keelamiseks armatuurlaua redaktori kaudu peate oma WordPressi veebisaidi konfiguratsioonifaili lisama koodirea. Minge oma hostimise juhtpaneelil saadaolevasse failihalduri programmi ja sirvige juurkataloogi. Avage tekstiredaktoris fail wp-config.php ja lisage faili allossa järgmine koodirida.

define( 'DISALLOW_FILE_EDIT', true );

3 Peida sisselogimisvea tagasiside külastajatelt

Mis otstarve on teie külastajatele vealogide kuvamine? Absoluutselt mitte midagi. Kui midagi läheb viltu, peaksite sellest teadma ainult teie, administraator. Asja teeb hullemaks see, et veatagasiside avalikuks tegemisega annate tehniliselt asjatundlikule külastajale tegelikult piisavalt vihje, et ta prooviks teie veebisaiti häkkida.

Kuidas peatada veatagasiside kuvamine?

WordPressi sisselogimisvea tagasiside avaliku kuvamise vältimiseks on lihtne meetod. Pärast WordPressi administraatoripaneelile sisselogimist liikuge jaotisse Välimus > Redigeerija. Avage aktiivse teema fail functions.php ja asetage järgnev koodilõik suvalisse kohta faili.

add_filter('login_errors',create_function('$a', "return null;"));

4 Kustutage administraatori kasutaja

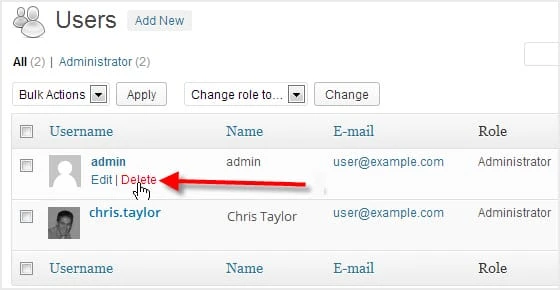

Vaikimisi administraatori kasutajakonto, mis luuakse WordPressi installimise ajal automaatselt, on “admin”. See on ka WordPressi turvalisuse osas kõige haavatavam valdkond, mida häkkerid sagedamini ära kasutavad. Nii et selle vaikehaldurikonto kustutamine ja veebisaidi haldamine teiselt pseudoadministraatorikontolt on häkkerite vaos hoidmiseks väga hea mõte. Vähemalt muudab see potentsiaalse häkkeri elu veidi keerulisemaks.

Kuidas kustutada vaikimisi administraatorikasutaja?

Seda tegevust saab läbi viia kahes erinevas etapis, nagu allpool kirjeldatud:

- WordPressi installimise ajal: kui see on uus hostimiskonto, millel soovite oma WordPressi veebisaiti luua, saate WordPressi installimise ajal administraatori kasutajast lahti saada. Esimesel installiekraanil näete kasutaja seadistatavaid valikuid. Kasutajanimi on üks selline element, mida teil on lubatud muuta. Enne kui klõpsate ekraani allosas asuval nupul “Install”, asendage vaikekasutajanimi “admin” sellega, milleks soovite seda nimetada. Seejärel jätkake installiprotsessiga nagu tavaliselt.

- Olemasoleva WordPressi installi jaoks: kui teil on juba olemasolev WordPressi veebisait, peate esmalt oma administraatori kontoga sisse logima ja looma uue kasutajakonto. Veenduge, et annate uuele kasutajale täielikud administraatoriõigused. Seejärel logige administraatorikontolt välja ja logige uuesti sisse, kasutades vastloodud kasutajakontot. Minge oma WordPressi armatuurlaual vahekaardile „Kasutajad” ja kustutage administraatori kasutajakonto. Nüüd saate oma armatuurlauda hallata vastloodud administraatori kasutajaga.

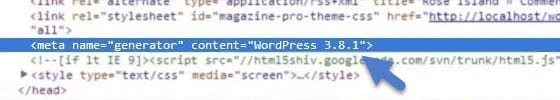

5 Peida WordPressi versiooninumber

Igal WordPressi versioonil on mõned haavatavused, mis tavaliselt parandatakse järgmise versiooni avaldamisel. Kui häkker suudab tuvastada, millist WordPressi versiooni te kasutate, saab ta selle hõlpsasti teadaoleva nõrkusega seostada ja seda teie veebisaidi üle kontrolli saamiseks ära kasutada. Sellise stsenaariumi vältimiseks võite anda WordPressi funktsioonide failile käsu mitte avaldada versiooninumbrit.

Kuidas peita WP versiooninumber?

Tavaliselt sisestatakse WordPressi versiooninumber teie teema päisefaili funktsiooni „wp-head()” kaudu. Funktsiooni eemaldamine ei ole aga lahendus, sest sama funktsiooni võivad kasutada ka mõned teie installitud pistikprogrammid. Selle asemel on parem alternatiiv lisada allolev koodilõik oma functions.php faili.

remove_action('ks29so_head','ks29so_generator');

6 Blokeeri juurdepääs robotitele

Botid on arvutiprogrammeeritud automatiseeritud tööriistad, mida häkkerid kasutavad teie veebisaidi kontrollimiseks. Need automatiseeritud programmid võivad kasutada teie veebimajutusressursse ka häkkeri nimel muude toimingute tegemiseks. Takistades robotitel juurdepääsu teie veebilehtedele ja kataloogidele, saate oma haaret veebisaidi haldamisel tugevdada.

Kuidas takistada robotite juurdepääsu teie veebisaidile?

Modifikatsiooni ümberkirjutamine on tõhus vahend roboti juurdepääsu blokeerimiseks. Mis tahes tekstiredaktorprogrammi abil avage .htaccessoma WordPressi juurkataloogis olev fail ” “. Kerige alla faili alla, sisestage allpool mainitud koodilõik ja seejärel salvestage fail samasse kohta. Veenduge, et te ei muuda failinime.

SetEnvIfNoCase User-Agent ^$ keep_out

SetEnvIfNoCase User-Agent (pycurl|casper|cmsworldmap|diavol|dotbot) keep_out

SetEnvIfNoCase User-Agent (flicky|ia_archiver|jakarta|kmccrew) keep_out

SetEnvIfNoCase User-Agent (purebot|comodo|feedfinder|planetwork) keep_out

Order Allow,Deny

Allow from all

Deny from env=keep_out

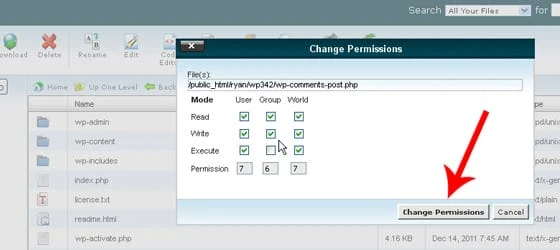

7 Kasutage õigeid faili/kausta õigusi

Failiõigused pole muud kui juurdepääsupiirangu meetod. Õigete faililoa parameetrite abil saate takistada külastajatel juurdepääsu teie WordPressi installikataloogis asuvatele olulistele konfiguratsioonifailidele.

Kuidas juurdepääsupiirangut rakendada?

Allpool on loetletud teie WordPressi veebisaidi soovitatavad faili- ja kaustalubade seaded:

Kõigi andmefailide CHMOD väärtuseks tuleks määrata 644.

Kõigi kaustade ja alamkaustade CHMOD väärtuseks tuleks määrata 755.

WordPressi konfiguratsioonifaili (wp-config.php) CHMOD-väärtus peaks olema 640.

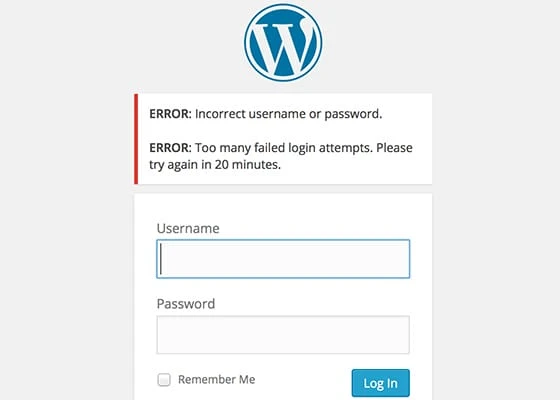

8 piirata kasutaja sisselogimiskatset:

Suure tõenäosusega eeldatakse, et häkker kasutab teie WordPressi administraatoripaneelile sissemurdmiseks erinevaid kasutajanime ja parooli kombinatsioone. Kui ebaõnnestunud sisselogimiskatsete arv pole piiratud, võib häkker jätkata nii kaua, kui kulub õige kasutajanime ja parooli kombinatsiooni leidmiseks.

Kuidas sisselogimiskatseid piirata?

Lihtsaim viis kasutajate sisselogimiskatsete piiramiseks on kasutada avatud lähtekoodiga pistikprogrammi Limit Login Attempts. Selle saab tasuta alla laadida WordPressi pistikprogrammide hoidlast. Pärast pistikprogrammi installimist ja aktiveerimist saate määrata ebaõnnestunud sisselogimiste arvu, mida kasutaja võib teatud aja jooksul proovida.

9 Kasutage sisselogimisseansside jaoks SSL-režiimi

Oma WordPressi veebisaidi sundimine sisselogimiseks SSL-režiimile tagab turvalise andmeedastuse kasutaja veebibrauseri ja teie serveri vahel. Veebibrauser krüpteerib kasutajanime ja parooli, enne kui saadab need turvalise kanali kaudu teie serverisüsteemi, kui kasutatakse SSL-i.

Kuidas kasutada SSL-režiimi kõigi sisselogimiste jaoks?

Kõigepealt peab teie veebiserverisse olema installitud kehtiv SSL-sertifikaat. Kõigi kasutajate sisselogimiste jaoks SSL-režiimi sundimiseks peate oma WordPressi konfiguratsioonifailis (wp-config.php) määratlema SSL-i sisselogimise eelistused. Saate kas sundida SSL-režiimi ainult administraatori kasutaja jaoks või lubada selle funktsiooni kõigi sisselogimiste jaoks. Minge oma juurkataloogi ja avage fail wp-config.php. Seejärel lisage olenevalt teie nõudest üks allpool toodud koodilõikudest.

Ainult administraatori sisselogimisseansside jaoks:

define('FORCE_SSL_ADMIN', true);Kõigi kasutajate sisselogimisseansside jaoks:

define('FORCE_SSL_LOGIN', true);

10 Keelake juurdepääs kaustale “wp-content”.

Kõik pildid ja meediumifailid, mille oma WordPressi veebisaidile üles laadite, salvestatakse kausta „wp-content”. See sisaldab ka kõiki pistikprogrammide faile. Häkkerid saavad seda kasutada sisenemispunktina teie veebisaidile kahjulike elementide sisestamiseks. Teine sama kanali kaudu teostatav ebaeetiline tegevus on ribalaiuse vargus. Seetõttu on tungivalt soovitatav blokeerida avalik juurdepääs sellele kataloogile.

Kuidas keelata juurdepääs meediumifailidele ja pistikprogrammidele?

Saate oma .htaccessfailile lisada reegli, mis takistab juurdepääsu kõikidele kaustas „wp-content” saadaolevatele failitüüpidele. Pidage meeles, et CSS- ja JavaScript-failidel koos piltidega (jpg, png, gif) on suurim oht, et häkkerid neid ära kasutavad.

Order Allow,Deny

Deny from all

Allow from allJäreldus:

Iga päevaga leiutavad häkkerid teie veebisaidi ja ettevõtte kontrollimiseks uusi tehnikaid. Pole mõtet kinni pidada sellest, mida “teised” on aegade jooksul teinud. Oma WordPressi veebisaidi häkkimise võimaluse välistamiseks peate jääma sammu võrra kõrgemale ja olema oma vaenlasest targem.