10 mest skadliga datavirus

Datavirus är mer än bara att rensa bort informationen på din hårddisk. Datavirus hade orsakat 8,5 miljarder dollar i konsumentförluster enbart under 2008. Om du tror att du är så intelligent att inte falla för datavirus, hur kommer du då att reagera om dataviruset hade använt den berömda tennisstjärnan Anna Kournikova för att fånga sina offer? Anna Kournikova-viruset var så ökänt att det hade förlamat tusentals servrar över hela världen men det gjorde inte ens det till vår lista eftersom andra datavirus ansågs mer skadliga.

10 Stuxnet (2010)

Stuxnet, en datormask upptäcktes i juli 2010 och till skillnad från andra maskar riktar denna mask sig specifikt till datorer som driver kritisk infrastruktur som vattenrening, oljeledningar, gasledningar och kraftnät.

Enligt Sean McGurk, chef för Cybersecurity Center vid Department of Homeland Security, kan denna mask komma in i vilket system som helst och stjäla alla formler som behövs för att tillverka något. Gurk kallade Stuxnet som en ”game changer”.

Det fanns egentligen ingen specifik anläggning där masken användes för att attackera, men Symantec, ett populärt säkerhetsföretag, hade sagt att kärnkraftsanläggningarna i Iran var målet för masken.

Symantec hade upptäckt att det fanns 44 000 Stuxnet-infektioner runt om i världen. I vilka 1600 var från USA men 60% av infektionerna hittades i Iran.

9 SirCam (2001)

SirCam är en lömsk datorbugg som arbetade för att stjäla filer och sprida den till internet. SirCam-viruset är en oseriös bugg som hade utsatts för offer även den tidigare Ukrainas president Leonid Kuchma. På grund av felet tillkännagavs det bevakade schemat för presidenten för allmänheten och sprids över hela världen.

Den ukrainska presidentens känsliga fil hade inkluderat aktiviteterna och resplanen för Kuchma, som var relaterad till Ukrainas jubileumsoberoende då.

SirCam-felet upptäcktes först i juli 2001 ansågs under den tiden som det mest utbredda felet på internet. Enskilda datoranvändare hade klagat på att Norton Antivirus och Symantec inte kunde upptäcka och rengöra felet.

SirCam sprids genom att öppna det bifogade dokumentet i e-postmeddelandet. Intet ont anande e-postmottagare kommer troligen att öppna e-postmeddelandet, som alltid börjar med ”Hej, hur mår du?”, Och e-postmeddelandet slutar vanligtvis med ”Vi ses senare och tack.” Den mellersta delen av brevet kommer att be mottagaren att öppna den bifogade filen eftersom avsändaren ber om råd om något. Om det bifogade dokumentet öppnas sprids felet till din hårddisk och processen börjar igen.

SirCam hade orsakat pinsamma e-postmeddelanden till användare som är infekterade med viruset. SirCam hade infiltrerat Windows, hämtar dokument från hårddisken och skickade det sedan slumpmässigt som en bilaga till alla aktiva e-postadresser i adressboken.

Enskilda användares skräck var hemskt eftersom de snart fick reda på att privata dokument som bilder, CV och personliga brev skickades till totalt främlingar.

Felet fanns inte bara på engelska utan även spanska variationer sprids också. Symantec tvingades uppdatera en andra korrigeringsfil för sina användare för att rengöra felet.

SirCam-viruset hade drabbat 96 länder men det mest drabbade landet är USA och Storbritannien.

Men efter att ha träffat USA och Europa påverkade e-postmask också Japan. Enligt en rapport från Sony elektronik hade de upptäckt och tagit bort 6000 SirCam-infekterade e-postmeddelanden.

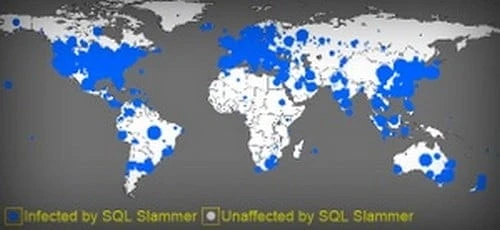

8 Slammer (2003)

SQL Slammer är en mask som hade riktat in sig på svagheten i Microsoft-databasprogramvaran. Masken hade utnyttjat det gamla säkerhetshålet i serverprogramvaran. När masken har infekterat servern kommer den att skicka flera dataförfrågningar som kommer att vidarebefordras till annan internetadress, vilket ökar chanserna att infektera andra datorer. Masken infekterar dock inte någon stationär dator och den kan inte replikera sig i e-postmeddelandena. Men effekten var förödande, den hade fastnat i nätverk och hade fått flera webbplatser att gå offline.

SQL Slammer är en mask som hade riktat in sig på svagheten i Microsoft-databasprogramvaran. Masken hade utnyttjat det gamla säkerhetshålet i serverprogramvaran. När masken har infekterat servern kommer den att skicka flera dataförfrågningar som kommer att vidarebefordras till annan internetadress, vilket ökar chanserna att infektera andra datorer. Masken infekterar dock inte någon stationär dator och den kan inte replikera sig i e-postmeddelandena. Men effekten var förödande, den hade fastnat i nätverk och hade fått flera webbplatser att gå offline.

Spridningen började den 25 januari 2003, då den började sprida sig hade den fördubblat sin storlek var 8,5 sekund. Inom tio minuter kunde den infektera 90% av de mest utsatta värdarna. Under sin topp eller cirka 3 minuter efter att den släpptes hade masken redan femtiofem miljoner skanningar per sekund på internet.

Experter trodde att det hade påverkat miljontals datorer över hela världen. Många länder drabbades men Sydkorea drabbades värst.

I Sydkorea, där tre fjärdedelar av befolkningen åtnjuter internet, var tillgängligheten på nätet förlamad i åtta timmar.

Slammer-masken kunde infektera 75 000 värdar och hade nätverksavbrott som hade lett till avbrutna flygflyg och några problem i bankomaterna.

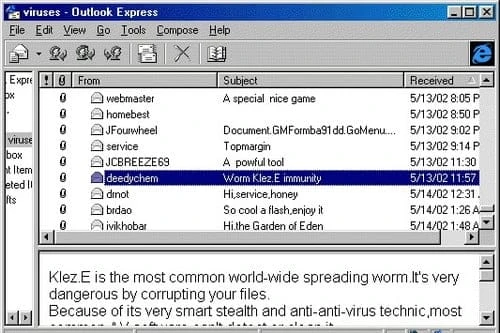

7 Klez.H (2002)

Klez.H uppträdde först den 15 april 2002 och det hade påverkat en av 300 e-postmeddelanden.

Klez.H uppträdde först den 15 april 2002 och det hade påverkat en av 300 e-postmeddelanden.

Flera versioner av viruset släpptes i cyberspace men den farligaste är Klez.H. Under sin attack attackerar Klez.H Windows men det påverkar inte Microsoft Outlook-e-post eftersom Microsoft kunde stärka sin antiviruskapacitet.

Viruset fungerar genom att välja flera namn från listan i adressboken men varje e-postmeddelande använder olika ämnesområden, bifogade namn och text vilket gör det svårt att spåra och identifiera vilket e-postmeddelande som innehåller viruset.

Ett e-postsäkerhetsföretag baserat i London hade spårat 775 000 exemplar av viruset. Det har kallats ett av de största virusen som drabbat datoranvändare.

6 Sasser (2004)

I maj 2004 hade datorexperter behandlat fyra varianter av mask som spridit sig till Windows-operativsystemet. Masken var känd som SasserA, SasserB, SasserC och SasserD. Ormen hade riktat sig mot Windows 2000 liksom andra Windows-operativsystem som Windows 95, Windows 98 och Windows XP och Windows ME.

I maj 2004 hade datorexperter behandlat fyra varianter av mask som spridit sig till Windows-operativsystemet. Masken var känd som SasserA, SasserB, SasserC och SasserD. Ormen hade riktat sig mot Windows 2000 liksom andra Windows-operativsystem som Windows 95, Windows 98 och Windows XP och Windows ME.

Enligt en säkerhetsexpert i Ohio var masken Sasser aggressiv och har förmågan att replikera snabbt.

Vad som gör saker mer komplicerade är att ett e-postmeddelande cirkulerade i nätet, som lovade en ”fix” för att ta bort Sasser-masken, men de sa att ”fix” också innehöll ett annat virus som kallades Netsky-AC.

Experter trodde att det fanns ett samband mellan skaparna av Sasser och Netsky.

De flesta datavirus behöver mänsklig intervention för att spridas men Sasser använde sårbarhet i LSASS och skannade sedan flera internetadresser tills det kunde använda ett system. Sedan kopieras den till Windows-katalogen som en körbar fil och den startas sedan nästa gång din dator startas.

Ett symptom på att din dator påverkas när datorn startas om varje gång du försöker gå online. Sasser kan spridas från en maskin till en annan.

Sasser hade påverkat taiwanesiska postkontor, banker i Skandinavien och ett tågsystem i Sydney Australien.

När polisen undersökte skaparen av viruset fick man veta att en 18-årig tysk gymnasieelever hade erkänt att ha skapat viruset. Tonåringen greps i staden Rotenburg i norra Tyskland med hjälp av Microsoft och FBI men han släpptes senare.

Experter trodde att Sasser hade infekterat mer än en miljon datorer och hade slagit ut flera datorsystem. Störningar i stora företag anklagades också för Sasser.

5 Conficker (2008)

Conficker sågs den 21 november 2008, masken kan infektera andra datorer i ett nätverk och den kan fixa felet eftersom andra maskar som försöker detsamma låses ut. Nästa dag hade Microsoft starkt föreslagit sina användare att tillämpa omedelbara uppdateringar för att motverka sårbarheter, men maskiner som var infekterade med Conficker A aktiverades. Det började sedan använda olika uppsättningar om 250 domäner varje dag för andra instruktioner. Vid den tiden tros 500 000 datorer redan vara smittade med denna mask.

Conficker sågs den 21 november 2008, masken kan infektera andra datorer i ett nätverk och den kan fixa felet eftersom andra maskar som försöker detsamma låses ut. Nästa dag hade Microsoft starkt föreslagit sina användare att tillämpa omedelbara uppdateringar för att motverka sårbarheter, men maskiner som var infekterade med Conficker A aktiverades. Det började sedan använda olika uppsättningar om 250 domäner varje dag för andra instruktioner. Vid den tiden tros 500 000 datorer redan vara smittade med denna mask.

Några dagar, efter en webbplats, kontaktades Trafficconverter av infekterad dator för eventuell uppdatering men filen finns inte. Exakt två månader senare avslöjade folkräkningen att cirka 1,5 miljoner maskiner är infekterade.

Viruset stoppade inte där från att spridas eftersom en annan variant hittades i januari 2009. Faktum är att MoD i Storbritannien var infekterat och det hade tagit två veckor innan de kunde rensa skadan.

I februari 2009 hade antalet maskiner som smittats av Conficker exploderat och miljoner påverkats. Samma månad meddelade Microsoft 250 000 dollar som belöning för all information som kan ges om skapare av Conficker.

I mars sågs en annan variant Conficker C och den hade försökt alla infekterade datorer för att få den senaste varianten.

Det värsta var inte över, den 1 april hade Conficker C anslutit till domäner för instruktioner. Den aprilens dårar infekterades cirka två miljoner datorer med denna variant.

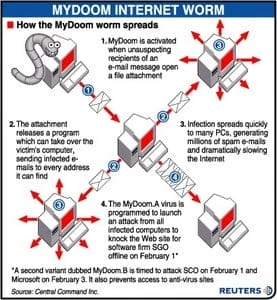

4 Mest skadliga datavirus MyDoom (2004)

MyDoom kallade också, eftersom Novarg är ett datavirus som hade täppt till nätverk och tillåtit obehörig åtkomst till pc. Viruset sprids också till fildelningsnätverk och kunde öppna ”bakdörren” för datorer.

MyDoom kallade också, eftersom Novarg är ett datavirus som hade täppt till nätverk och tillåtit obehörig åtkomst till pc. Viruset sprids också till fildelningsnätverk och kunde öppna ”bakdörren” för datorer.

De flesta e-postmeddelandena skickades ut från välgörenhetsorganisationer, organisationer eller andra utbildningsinstitutioner så att det kan lura mottagarna att öppna e-postmeddelandet. MyDoom skördar e-postadresser från infekterade datorer och därifrån väljer den en annan adress som nästa avsändare. I MyDoom är det svårt att bestämma den verkliga avsändaren.

Tusentals e-postmeddelanden utlöstes inom några timmar efter upptäckten av MyDoom. Ormen hade påverkat datorerna med Microsoft Windows-plattformen.

Microsoft hade meddelat att de skulle ge en belöning på $ 250.000 för all information som kan leda till gripandet av skaparen av MyDoom-viruset. Enligt Microsofts allmänna råd, Brad Smith, var MyDoom-masken en kriminell attack eftersom den avsåg att störa datoranvändare.

Bortsett från Microsoft tillkännagav SCO Group också ytterligare 250 000 $ belöning till all information, vilket kommer att leda till arrestering av skaparen av MyDoom.

Man förväntade sig att MyDoom-viruset skulle kosta varje företag 250 miljoner dollar i förlorad produktivitet och för tekniska kostnader.

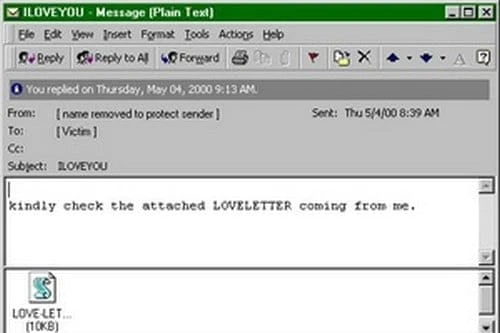

3 iloveyou bug (2000)

Iloveyou-buggen upptäcktes först i Hong Kong och den hade spridit sig gradvis i väster. Det hade infekterade affärsdatorer. Antivirusföretag i USA hade fått många samtal från sina drabbade kunder som hade rapporterat omfattande infektioner.

Iloveyou-buggen upptäcktes först i Hong Kong och den hade spridit sig gradvis i väster. Det hade infekterade affärsdatorer. Antivirusföretag i USA hade fått många samtal från sina drabbade kunder som hade rapporterat omfattande infektioner.

Datorsäkerhetsexperter uppskattade programvaruskador uppgå till 100 miljoner dollar och hade till och med förutspått att kostnaden till och med skulle kunna överstiga 1 miljard dollar.

Felet hade till och med infekterat USA: s senats datorsystem och den tiden stängdes e-postsystemet kraftigt men i USA: s kongress sågs bara minimala effekter.

I Hong Kong hade buggen påverkat PR-företagen såväl som flera värdepappersföretag. Asiatiska Wall Street och Dow Jones Newswires påverkades av felet.

Hur det fungerar? Många hade fallit till iloveyou-buggen eftersom de hade fått ett e-postmeddelande där ett ”kärleksbrev” bifogades. I filen, ett Visual Basic-skript som har virusets nyttolast. När det bifogade e-postmeddelandet öppnas kommer datorn att infekteras och det kommer att spridas genom att skicka sig igen till ett annat e-postmeddelande och det kommer att skickas omedvetet till en annan e-postanvändare i adressboken.

En filippinsk datorstudent, Onel de Guzman, skapade iloveyou-buggen. Den världsomfattande jakten hade börjat efter att attacken gjordes, vilket kulminerade arresteringen av de Guzman. Emellertid hade justitieministeriet på Filippinerna beordrat frisläppandet av de Guzman eftersom det inte fanns några lagar mot hackning på Filippinerna under den tiden.

2 Gameover Zeus (2014)

USA: s myndigheter hade sagt i juni 2014 att de kunde störa mycket sofistikerade typer av skadlig programvara som användes för att stjäla miljoner dollar från människor runt om i världen.

USA: s myndigheter hade sagt i juni 2014 att de kunde störa mycket sofistikerade typer av skadlig programvara som användes för att stjäla miljoner dollar från människor runt om i världen.

Gameover Zeus botnet är ett nätverk av virus som infekterar datorer och riktar sig till småföretag medan Cryptolocker är skadlig programvara som krypterar på dina filer och det kan användas för att extrahera lösenbetalningar från PC-ägare som ville komma åt sina egna filer.

Enligt rapporter från FBI var Gameover Zeus ansvarig för över 100 miljoner dollar förluster i offer från USA och ytterligare en miljon från pc över hela världen hade smittats sedan 2011.

Under tiden var Cryptolocker ansvarig för attacker till 200 000 st, varav hälften kommer från USA. På bara de första två månaderna utpressades 27 miljoner dollar från datoroffren.

En polisavdelning i Swansea, Mass, hade betalat lösen till cyberbrottslingar för att få tillgång till filerna igen efter att systemet infekterats av Cryptolocker.

Ett annat offer hade förlorat 6,9 miljoner dollar i en bedräglig banköverföring från bankkonto.

Federala åklagare sa att ett gäng cyberbrottslingar i Ryssland är ansvariga för Gameover Zeus. USA har allvarliga samtal med ryska myndigheter för att säkra arresteringen men är osannolikt just nu.

1 mest skadliga dataviruskod röd (2001)

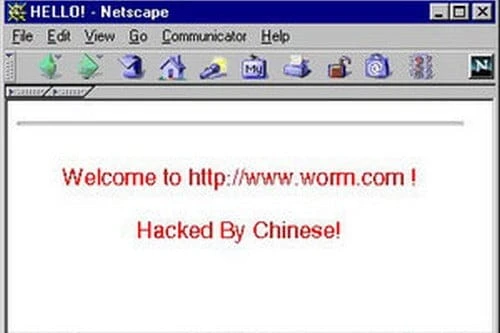

Code red hade infekterat över 225 000 datorsystem över hela världen där webbplatser som drabbats visade meddelanden ”Hacked by Chinese”. Men trots meddelandet var virusets exakta ursprung oklart.

Code red hade infekterat över 225 000 datorsystem över hela världen där webbplatser som drabbats visade meddelanden ”Hacked by Chinese”. Men trots meddelandet var virusets exakta ursprung oklart.

Maskens slutmål var att samla styrka genom att infektera pc och låta dessa datorer attackera en numerisk internetadress som representerade Vita huset.

Men Vita huset var beredd på cyberattacken eftersom det tydligen ändrade sin webbplats till en annan IP-adress för att undvika eventuella attacker.

CERT Coordination Center, beredskapsteam vid Carnegie Melllon University rapporterade att minst 225 000 datorer var infekterade.

Under tiden, enligt US Computer Emergency Response Team, hade Code Red infekterat tiotusentals webbplatser. Det uppskattades att skadekostnaden för Code Red var cirka 1,2 miljarder dollar.

Skriven av: Angelica Rich