10 innovative WordPress-sikkerhetshack for å beskytte nettstedet ditt

Uansett om du eier en personlig blogg eller en bedriftskritisk nettside med sensitive data, må du legge behørig vekt på å sikre den i størst mulig grad. For å forhindre at en besøkende med ondsinnet hensikt får tilgang til nettstedet ditt, er det viktig å utarbeide en sikkerhetssjekkliste og utføre periodiske sikkerhetsrevisjoner.

Når det er sagt, er et prosentprosent sikkert system praktisk talt umulig å konfigurere, da det alltid er sannsynlighet for at nye «trusler» dukker opp ut av det blå. Selv om det kanskje ikke er mulig å fullstendig utrydde risikoen for sikkerhetsbrudd, kan det å følge et sett med beste praksis hjelpe deg med å minimere de potensielle sårbarhetene.

Når det gjelder å sikre et WordPress- nettsted, vil du bli bortskjemt med valg når det gjelder tilgjengeligheten av ressurs. Det er massevis av tips, justeringer og opplæringsprogrammer publisert på en rekke nettsteder og blogger. Men når du tar en nærmere titt, kan du bli skuffet over mangelen på substans. WordPress-sikkerhetstiltak som er oppført på de fleste av disse nettstedene er veldig grunnleggende. Det være seg å oppgradere til den nyeste versjonen av WordPress, planlegge periodiske sikkerhetskopier, eller bruke et adminpassord med høy kompleksitet – du har kanskje allerede implementert alle disse grunnleggende tiltakene. Spørsmålet som dukker opp er åpenbart «Hva er det neste?»

Denne opplæringen er ment å gi et klart svar på spørsmålet ditt. Diskutert her er ti innovative sikkerhetstiltak som kan hjelpe deg med å holde kontrollen over et WordPress-nettsted i din trygge varetekt. La oss nå gå videre med detaljene.

1 Bruk tofaktorautentisering:

Når du implementerer tofaktorautentisering, vil en person som prøver å logge på WordPress-dashbordet ditt måtte legge inn et tilfeldig generert OTP (engangspassord), i tillegg til standard brukernavn og passord. Kryptografiske funksjoner brukes til å generere OTP i sanntid, og det sendes kun til den tiltenkte mottakeren på en kommunikasjonsenhet via en sikker gateway. Mobiltelefon er den mest brukte kommunikasjonsenheten til dette formålet.

Så selv om en hacker klarer å stjele brukernavnet og passordet ditt, vil han fortsatt ikke få tilgang til WordPress-adminpanelet ditt uten engangspassordet.

Hvordan implementere tofaktorautentisering?

Du kan bruke hvilken som helst OTP-genererende plugin for å implementere tofaktorautentisering på WordPress-nettstedet ditt. Både kommersielle og gratis å bruke plugins er tilgjengelige på markedet. To anbefalte plugins som er fritt tilgjengelig på WordPress-depotet er:

Begge pluginene er veldig enkle å konfigurere selv for en nybegynner webmaster. Detaljert dokumentasjon om installasjon og oppsett finnes på de respektive plugin-sidene.

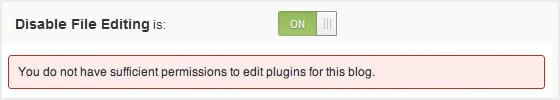

2 Deaktiver malfilredigering gjennom WP Dashboard

En WordPress-bruker med administrativ tilgang kan redigere nettstedets malfiler ved å navigere til Utseende > Redigerer. I tilfelle en besøkende med ondsinnet hensikt klarer å hacke admin-brukerlegitimasjonen din, kan han også gjøre de ønskede endringene til disse filene rett fra WordPress-dashbordet. For å forhindre en slik forekomst kan du deaktivere filredigering fra WordPress-dashbordet.

Hvordan deaktivere malfilredigering?

For å deaktivere filredigering via dashbordredigering, må du legge til en kodelinje i WordPress-nettstedets konfigurasjonsfil. Gå til filbehandlingsprogrammet som er tilgjengelig på vertskontrollpanelet og bla til rotkatalogen. Åpne filen wp-config.php i et tekstredigeringsprogram og legg til følgende kodelinje nederst i filen.

define( 'DISALLOW_FILE_EDIT', true );

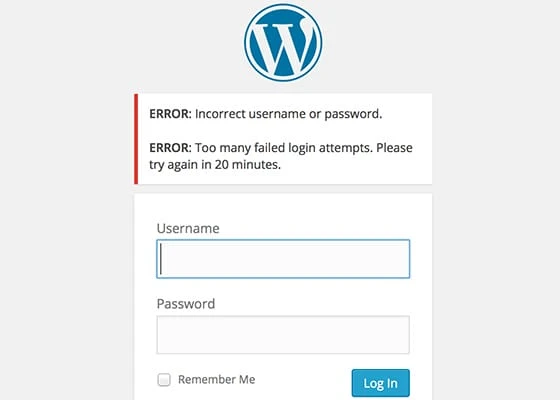

3 Skjul tilbakemelding på påloggingsfeil fra besøkende

Hvilken hensikt tjener det å vise feillogger til de besøkende? Absolutt ingenting. Når noe går galt, bør bare du, admin-brukeren, vite om det. For å gjøre saken verre, ved å gjøre feiltilbakemeldingen offentlig, gir du faktisk akkurat nok hint til en teknisk ekspert besøkende til å prøve å hacke nettstedet ditt.

Hvordan slutte å vise feiltilbakemeldinger?

Det er en enkel metode for å forhindre tilbakemelding på WordPress-påloggingsfeil fra å vises offentlig. Etter å ha logget på WordPress-administrasjonspanelet, naviger til Utseende > Editor. Åpne det aktive temaets functions.php-fil og plasser følgende kodebit hvor som helst i filen.

add_filter('login_errors',create_function('$a', "return null;"));

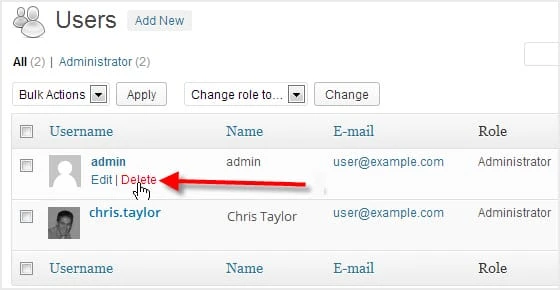

4 Slett ‘admin’-brukeren

Standard administrative brukerkonto som opprettes automatisk ved installasjonen av WordPress er ‘admin’. Det er også det mest sårbare området når det gjelder WordPress-sikkerhet, som blir utnyttet av hackerne oftere enn ikke. Så å slette denne standard ‘admin’-kontoen og administrere nettstedet ditt fra en annen ‘pseudo’ admin-konto er en veldig god idé for å holde hackerne i sjakk. I det minste vil det gjøre livet litt vanskeligere for enhver potensiell hacker.

Hvordan slette standard ‘admin’ bruker?

Denne aktiviteten kan utføres på to forskjellige stadier som beskrevet nedenfor:

- Mens du installerer WordPress: Hvis det er en ny vertskonto du ønsker å lage WordPress-nettstedet ditt på, kan du bli kvitt «admin»-brukeren mens du installerer WordPress. På den første installasjonsskjermen får du brukerkonfigurerbare alternativer. Brukernavn er et slikt element som du har lov til å endre. Før du klikker på «Installer»-knappen nederst på skjermen, er det bare å erstatte standardbrukernavnet «admin» med det du foretrekker å kalle det. Fortsett deretter med installasjonsprosessen som du vanligvis ville gjort.

- For en eksisterende WordPress-installasjon: Når du allerede har et eksisterende WordPress-nettsted, må du først logge på med din ‘admin’-konto og opprette en ny brukerkonto. Sørg for at du gir den nye brukeren full administratorrettighet. Logg deretter ut av ‘admin-kontoen og logg på igjen med den nyopprettede brukerkontoen. Gå til fanen «Brukere» på WordPress-dashbordet og slett «admin»-brukerkontoen. Du kan nå administrere dashbordet med den nyopprettede administrative brukeren.

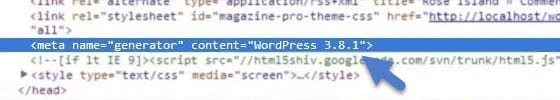

5 Skjul WordPress versjonsnummer

Hver versjon av WordPress har noen få sårbarheter som vanligvis løses når den påfølgende versjonen blir utgitt. Hvis en hacker klarer å identifisere hvilken versjon av WordPress du bruker, kan han lett assosiere den med en kjent svakhet og utnytte den for å få kontroll over nettstedet ditt. For å forhindre et slikt scenario, kan du instruere WordPress-funksjonsfilen til å ikke oppgi versjonsnummeret.

Hvordan skjule WP-versjonsnummer?

Vanligvis blir WordPress-versjonsnummeret satt inn i temaets overskriftsfil via ‘wp-head()’-funksjonen. Å fjerne funksjonen er imidlertid ikke en løsning, fordi den samme funksjonen også kan brukes av noen av pluginene du har installert. I stedet er et bedre alternativ å legge til kodebiten nedenfor i functions.php-filen din.

remove_action('ks29so_head','ks29so_generator');

6 Blokker tilgang til bots

Bots er dataprogrammerte automatiserte verktøy som brukes av hackere for å ta kontroll over nettstedet ditt. Disse automatiserte programmene kan også bruke webhotellressursene dine til å utføre andre aktiviteter på vegne av hackeren. Ved å hindre roboter i å få tilgang til nettsidene og katalogene dine, kan du stramme grepet om nettstedadministrasjonen.

Hvordan forhindre at bots får tilgang til nettstedet ditt?

Mod-omskriving er et effektivt middel for å blokkere bottilgang. .htaccessÅpne ‘ ‘-filen i WordPress-rotkatalogen din ved å bruke et hvilket som helst tekstredigeringsprogram. Rull ned til bunnen av filen, sett inn kodebiten nedenfor og lagre deretter filen på samme sted. Pass på at du ikke endrer filnavnet.

SetEnvIfNoCase User-Agent ^$ keep_out

SetEnvIfNoCase User-Agent (pycurl|casper|cmsworldmap|diavol|dotbot) keep_out

SetEnvIfNoCase User-Agent (flicky|ia_archiver|jakarta|kmccrew) keep_out

SetEnvIfNoCase User-Agent (purebot|comodo|feedfinder|planetwork) keep_out

Order Allow,Deny

Allow from all

Deny from env=keep_out

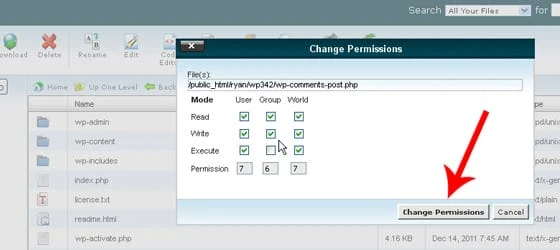

7 Bruk riktige fil-/mappetillatelser

Filtillatelser er ikke annet enn en tilgangsbegrensningsmetode. Ved å bruke riktige filtillatelsesparametere kan du hindre besøkende fra å få tilgang til viktige konfigurasjonsfiler som ligger i WordPress-installasjonskatalogen din.

Hvordan implementere tilgangsbegrensning?

Nedenfor er de anbefalte fil- og mappetillatelsesinnstillingene for WordPress-nettstedet ditt:

CHMOD-verdien for alle datafiler bør settes til 644.

CHMOD-verdien for alle mapper og undermapper bør settes til 755.

CHMOD-verdien for WordPress-konfigurasjonsfilen (wp-config.php) bør settes til 640.

8 Begrens brukerpåloggingsforsøk:

Etter all sannsynlighet forventes det at en hacker bruker forskjellige kombinasjoner av brukernavn og passord for å bryte seg inn i WordPress-adminpanelet ditt. Med mindre det er en grense på antall mislykkede påloggingsforsøk, kan en hacker fortsette så lenge det tar å finne den rette kombinasjonen av brukernavn og passord.

Hvordan begrense påloggingsforsøk?

Den enkleste måten å begrense brukerpåloggingsforsøk på er å bruke en åpen kildekode-plugin, Limit Login Attempts. Den kan fritt lastes ned fra WordPress Plugins-depot. Etter å ha installert og aktivert plugin-en, kan du spesifisere antall mislykkede pålogginger en bruker har lov til å forsøke i en viss tidsperiode.

9 Bruk SSL-modus for påloggingsøkter

Å tvinge WordPress-nettstedet ditt til SSL-modus for pålogging sikrer sikker dataoverføring mellom brukerens nettleser og serveren din. Nettleseren krypterer brukernavnet og passordet før det sendes over til serversystemet via en sikker kanal når SSL brukes.

Hvordan bruke SSL-modus for alle pålogginger?

Først og fremst må du ha et gyldig SSL-sertifikat installert på din webserver. For å tvinge SSL-modus for alle brukerpålogginger, må du definere SSL-påloggingspreferanser på WordPress-konfigurasjonsfilen (wp-config.php). Du kan enten tvinge SSL-modus bare for administratorbrukeren eller aktivere denne funksjonen for alle pålogginger. Gå til rotkatalogen din og åpne filen wp-config.php. Legg deretter til en av kodebitene nedenfor, avhengig av ditt krav.

Bare for administratorinnloggingsøkter:

define('FORCE_SSL_ADMIN', true);For alle brukerpåloggingsøkter:

define('FORCE_SSL_LOGIN', true);

10 Deaktiver tilgang til ‘wp-content’-mappen

Alle bilder og mediefiler som du laster opp til WordPress-nettstedet ditt, lagres i mappen ‘wp-content’. Den inneholder også alle plugin-filene. Hackere kan bruke det som et inngangspunkt for å injisere skadelige elementer på nettstedet ditt. En annen uetisk aktivitet som kan utføres gjennom samme kanal er båndbredde tyveri. Så det anbefales sterkt at du blokkerer offentlig tilgang til denne katalogen.

Hvordan deaktivere tilgang til mediefiler og plugins?

Du kan legge til en regel i filen din .htaccessfor å forhindre tilgang til alle filtypene som er tilgjengelige i mappen ‘wp-content’. Husk at CSS- og JavaScript-filer, sammen med bildene (jpg, png, gif), har størst risiko for å bli utnyttet av hackerne.

Order Allow,Deny

Deny from all

Allow from allKonklusjon:

For hver dag som går, finner hackerne opp nyere teknikker for å ta kontroll over nettstedet og virksomheten din. Det er ingen vits i å holde seg til det de ‘andre’ har gjort i evigheter. For å eliminere muligheten for å få WordPress-nettstedet ditt hacket, må du holde deg et steg over og være smartere enn din nemesis.